L’open source intelligence (OSINT) s’impose comme un ensemble de techniques redoutables pour collecter et analyser des informations accessibles sur Internet. En cybersécurité, veille concurrentielle et gestion des risques, l’OSINT révèle les menaces et failles de sécurité potentielles, surveille votre e-réputation et éclaire votre stratégie concurrentielle. Découvrez les outils OSINT et maîtrisez cette discipline stratégique pour garder une longueur d’avance !

C’est quoi l’OSINT ?

OSINT est l’abréviation d’Open Source Intelligence, ou renseignement de sources ouvertes. Il désigne la collecte, l’analyse et l’exploitation d’informations provenant de sources publiquement accessibles. Cela permet à ses utilisateurs de rassembler et de recouper des données sur des individus ou des organisations à partir de tout un éventail de sources : réseaux sociaux, sites web, forums, bases de données, et bien d’autres.

Il est important de noter que l’OSINT ne se limite pas aux informations en ligne. Elle peut également inclure des données provenant de sources physiques, telles que des journaux, des livres ou des rapports publics.

Pour être considérée comme relevant de l’OSINT, une information doit répondre à trois critères essentiels :

- être obtenue à partir d’une source librement accessible,

- être acquise de manière légale,

- être disponible gratuitement.

Les professionnels de la cybersécurité l’utilisent pour le piratage éthique, les tests d’intrusion et l’identification des menaces externes. Ce ne sont pas les seuls.

A qui s’adresse l’OSINT ?

L’OSINT est utilisé par plusieurs catégories d’utilisateurs et de professionnels :

- Les services de renseignement et de sécurité nationale, notamment dans les domaines militaires et du renseignement pour collecter des informations stratégiques.

- Les entreprises dans le cadre de l’intelligence économique (business intelligence) pour surveiller la concurrence, identifier les tendances du marché et prendre des décisions stratégiques. Elles peuvent aussi contrôler leur e-réputation.

- Les spécialistes en cybersécurité pour identifier les menaces potentielles et renforcer la sécurité des systèmes.

- Les journalistes et enquêteurs pour mener des investigations et vérifier la véracité des informations. Le journal Le Monde a une cellule d’OSINT dédiée.

- Les particuliers, pour vérifier sa propre présence numérique et gérer son e-réputation.

- Les organisations internationales et les acteurs du monde judiciaire : Par exemple, la Cour pénale internationale utilise l’OSINT pour constituer des preuves

A quoi sert l’OSINT ?

Si l’on se limite au domaine de la cybersécurité, l’OSINT représente une mine d’or d’informations potentiellement cruciales pour la sécurité des organisations. Et ce, pour plusieurs raisons :

- Veille sur les menaces : L’OSINT permet aux responsables de la cybersécurité de rester informés des dernières menaces, vulnérabilités et techniques d’attaque discutées sur les forums spécialisés ou les réseaux sociaux.

- Évaluation de l’empreinte numérique : En utilisant l’OSINT, les professionnels peuvent évaluer l’exposition en ligne de leur organisation et identifier les informations sensibles qui pourraient être exploitées par des acteurs malveillants.

- Détection précoce des fuites de données : L’OSINT peut aider à détecter rapidement les fuites de données en surveillant les marchés noirs du dark web et autres plateformes où ces informations pourraient être mises en vente

- Amélioration de la posture de sécurité : En comprenant comment leur organisation est perçue de l’extérieur, les RSSI peuvent identifier et corriger les faiblesses potentielles dans leur infrastructure de sécurité.

- Support aux investigations : En cas d’incident de sécurité, l’OSINT peut fournir des informations précieuses pour l’enquête et l’attribution des attaques.

Techniques et outils d’OSINT

Les techniques

1. La collecte passive

La collecte passive implique la surveillance et l’analyse des informations publiquement disponibles sans interagir directement avec les sources. Cette approche présente l’avantage d’être discrète et de minimiser les risques de détection. Ainsi, les professionnels peuvent utiliser des outils de surveillance des médias sociaux (HootSuite ou TweetDeck pour suivre des hashtags spécifiques), des agrégateurs de flux RSS, ou des plateformes de veille (Google Alerts pour surveiller les mentions d’une entreprise ou d’un individu spécifique). Autre technique très utilisée : analyser les métadonnées des documents en lignes (images, PDF, DOCX, etc.).

2. La collecte active

La collecte active implique une interaction directe avec les sources d’information. Cela peut inclure l’utilisation de moteurs de recherche avancés (Google Dorks, recherche dans des bases de données de brevets ou de marques déposées…), l’utilisation de scanners (Shodan), de techniques de web scraping pour extraire des données de sites Internet, l’interrogation de bases de données ou d’archives Internet pour retrouver des informations enfouies (cachées, supprimées ou anciennes), ou même la participation à des forums ou groupes de discussion en ligne. Bien que plus risquée en termes de détection, cette approche peut fournir des informations plus ciblées et actualisées.

3. L’analyse de données

Une fois les données collectées, les professionnels doivent les analyser pour en extraire des informations exploitables. Des outils d’analyse de données, de visualisation (Tableau, Power BI…), de création de chronologie d’événement (Timeline JS…) et d’intelligence artificielle (Perplexity, ChatGPT, IBM Watson…) peuvent être utilisés pour identifier des tendances, des anomalies ou des connexions cachées dans les grandes quantités de données collectées.

Les outils

Des centaines d’outils sont disponibles librement sur Internet. On peut les classer en trois catégories :

Les moteurs de recherche

Certes, Google (à travers les Google Dorks) et Bing sont de bons outils pour trouver de l’information. Mais des moteurs de recherche spécialisés obtiennent d’excellent résultats selon ce que vous recherchez.

- Google Dorks (ou Google hacking)

Les Google Dorks sont les opérateurs de recherche avancés de Google qu’il faut saisir dans la barre de recherche du célèbre moteur. Voici quelques opérateurs couramment utilisés :- site: limite la recherche à un nom de domaine spécifique

- filetype: recherche des fichiers d’un type particulier

- intitle: recherche des pages avec un titre spécifique

- inurl: recherche des pages avec une URL contenant un terme spécifique

- intext: recherche des pages contenant un texte spécifique

Par exemple :

- Trouver des fichiers PDF sur un site spécifique :

site:example.com filetype:pdf

- Rechercher des pages de connexion :

intitle: »login » inurl: »admin »

Trouver des pages web contenant des listes de fichiers et de répertoires, ce qui peut révéler des informations sensibles stockées accidentellement dans des espaces publics.intitle:"index of"

- Trouver des fichiers contenant des informations sensibles :

filetype:xls intext: »username » OR intext: »password »

- Rechercher les pages contenant « login.php », ce qui peut révéler des pages de connexion ou des formulaires d’authentification vulnérables.

site:example.com inurl:login.php

Autres moteurs de recherche spécialisés :

- Shodan : moteur de recherche spécialisé dans les dispositifs connectés à Internet (IoT) et les systèmes informatiques. Il permet de trouver des dispositifs en ligne et d’analyser leurs configurations. Vous pourrez, par exemple, identifier les dispositifs IoT non sécurisés.

- ZoomEye : moteur de recherche qui permet aux utilisateurs d’extraire des données publiques à partir de services Web et d’appareils exposés. Il permet de trouver les adresses IP interagissant avec les hôtes, les réseaux, les ports ouverts sur les serveurs distants, le nombre total de sites Web et d’appareils hébergés, et les cartes interactives des utilisateurs accédant à différents appareils.

Les service spécialisés

- Maltego : un outil de visualisation des informations qui permet de rassembler des données provenant de différentes sources et de les représenter sous forme de graphiques interactifs. Très utile pour rechercher des relations entre personnes ou cartographier les réseaux d’une entreprise.

- SpiderFoot : cet outil automatisé de reconnaissance open source rassemble des informations à partir de sources variées pour produire un profil détaillé d’une cible. Notamment, il offre la possibilité d’obtenir et d’analyser des adresses IP, des plages CIDR, des domaines et sous-domaines, des adresses e-mail, des numéros de téléphone, des noms d’utilisateur, etc.

- Wappalyzer : ce service très utile permet aux professionnels de la recherche en sécurité d’identifier rapidement les technologies (CMS, frameworks…) utilisées sur les sites web.

- TheHarvester : cet outil sert à collecter des informations sur les domaines, les sous-domaines, les adresses e-mail et les employés.

- Seon : cet outil sert à vérifier l’identité numérique d’une personne ou d’une organisation en attribuant un score de risque selon 50 signaux sociaux différents. Cela permet de confirmer la validité de l’adresse e-mail ou du numéro de téléphone d’un client et d’avoir de plus amples information sur son empreinte numérique.

Les frameworks spécialisés

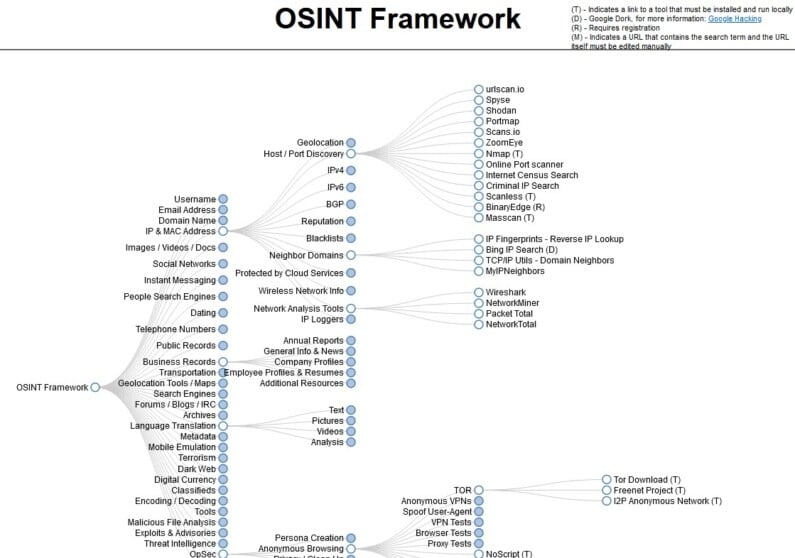

- OSINT Framework est une impressionnante collection d’outils OSINT organisés par catégories

Défis et considérations éthiques

1. Surcharge d’informations

La quantité massive de données disponibles peut rapidement devenir écrasante. Selon une étude, 61% des équipes de données se sentent débordées par la masse d’informations à traiter. Les RSSI doivent donc développer des stratégies efficaces pour filtrer et prioriser les informations pertinentes.

2. Fiabilité des données

Toutes les informations trouvées via l’OSINT ne sont pas nécessairement fiables ou à jour. C’est pourquoi les professionnels doivent développer un sens critique aigu et mettre en place des processus de vérification rigoureux pour s’assurer de la qualité des informations utilisées.

3. Respect de la vie privée

Bien que les informations collectées soient publiquement accessibles, leur utilisation doit se faire dans le respect des lois sur la protection des données et de la vie privée. Les professionnels doivent être particulièrement vigilants pour ne pas franchir la ligne entre la collecte légitime d’informations et l’intrusion dans la vie privée.

4. Cadre légal

L’utilisation de l’OSINT doit se faire dans un cadre légal strict. De fait, les enquêteurs doivent s’assurer que leurs pratiques sont conformes aux lois et réglementations en vigueur, notamment en ce qui concerne la collecte et le traitement des données personnelles.

Se former à OSINT pour améliorer la cybersécurité du SI

L’OSINT représente un outil puissant pour les professionnels de la cybersécurité dans leur mission de protection des systèmes d’information de leur organisation. L’intégrer judicieusement dans son arsenal de sécurité constitue une ressource stratégique.

En permettant une meilleure compréhension de l’environnement de menaces et de l’exposition en ligne de l’entreprise, l’OSINT contribue à renforcer significativement la posture de sécurité globale. Cependant, son utilisation efficace nécessite une approche réfléchie et structurée, prenant en compte les défis techniques, éthiques et légaux qu’elle soulève.

C’est pourquoi la maîtrise de l’OSINT est devenue une compétence indispensable pour tout professionnel souhaitant exceller en cybersécurité. À ce titre, ORSYS propose plus de 170 formations et certifications internationales en cybersécurité au sein de sa Cyber Academy, répondant ainsi à tous les besoins.