Open bron inlichtingen (OSINT) is in opkomst als een formidabele verzameling technieken voor het verzamelen en analyseren van informatie die beschikbaar is op het internet. Op cyberveiligheidOSINT, competitive intelligence en risicobeheer, onthult potentiële veiligheidsbedreigingen en kwetsbaarheden, bewaakt uw e-reputatie en informeert uw concurrentiestrategie. Ontdek de OSINT tools en beheers deze strategische discipline om een stap voor te blijven!

Wat is OSINT?

OSINT staat voor Open Source Intelligence.. Het verwijst naar het verzamelen, analyseren en exploiteren van informatie uit publiek toegankelijke bronnen. Dit stelt gebruikers in staat om gegevens over personen of organisaties uit een breed scala aan bronnen te verzamelen en met elkaar te vergelijken: sociale netwerken, websites, forums, databases en vele andere.

Het is belangrijk op te merken dat OSINT niet beperkt is tot online informatie. Het kan ook gegevens uit fysieke bronnen omvatten, zoals kranten, boeken of openbare verslagen.

Om als OSINT-informatie te worden beschouwd, moet deze aan drie essentiële criteria voldoen:

- worden verkregen uit een vrij toegankelijke bron,

- legaal worden verworven,

- gratis beschikbaar zijn.

Cyberbeveiligingsprofessionals gebruiken het voor ethisch hacken, penetratietesten en het identificeren van externe bedreigingen. Maar zij zijn niet de enigen.

Voor wie is OSINT?

OSINT wordt gebruikt door verschillende categorieën gebruikers en professionals:

- Inlichtingendiensten en nationale veiligheidsdienstenDit geldt met name voor de militaire sector en de inlichtingensector, waar het wordt gebruikt om strategische informatie te verzamelen.

- Ondernemingen als onderdeel van business intelligence, om de concurrentie te monitoren, markttrends te identificeren en strategische beslissingen te nemen. Ze kunnen ook hun e-reputatie in de gaten houden.

- Cyberbeveiligingsspecialisten om potentiële bedreigingen te identificeren en de beveiliging van het systeem te versterken.

- Journalisten en onderzoekers om onderzoeken uit te voeren en de waarheidsgetrouwheid van informatie te controleren. Le Monde heeft een speciale OSINT-eenheid.

- De detailsom zijn eigen digitale aanwezigheid te controleren en zijn e-reputatie te beheren.

- Internationale organisaties en actoren in de juridische wereld Het Internationaal Strafhof gebruikt bijvoorbeeld OSINT om bewijs te verzamelen.

Waar wordt OSINT voor gebruikt?

Als we ons beperken tot het gebied van cyberveiligheid, vertegenwoordigt OSINT een goudmijn aan informatie die potentieel cruciaal is voor de veiligheid van organisaties. Daar zijn verschillende redenen voor:

- Dreigingsmonitoring Met OSINT kunnen cyberbeveiligingsmanagers op de hoogte blijven van de nieuwste bedreigingen, kwetsbaarheden en aanvalstechnieken die worden besproken op gespecialiseerde forums en sociale netwerken.

- Beoordeling digitale voetafdruk Met OSINT kunnen professionals de online blootstelling van hun organisatie beoordelen en gevoelige informatie identificeren die kan worden misbruikt door kwaadwillende actoren.

- Vroegtijdige opsporing van datalekken OSINT kan helpen om datalekken snel op te sporen door dark web black markets en andere platforms waar deze informatie te koop zou kunnen zijn, in de gaten te houden.

- Veiligheid verbeteren Door te begrijpen hoe hun organisatie van buitenaf wordt gezien, kunnen de CISO potentiële zwakke plekken in hun beveiligingsinfrastructuur kunnen identificeren en corrigeren.

- Ondersteuning voor onderzoeken In het geval van een beveiligingsincident kan OSINT waardevolle informatie leveren voor het onderzoek en de toewijzing van aanvallen.

OSINT-technieken en -hulpmiddelen

De technieken

1. Passieve inzameling

Passieve verzameling houdt in dat openbaar beschikbare informatie wordt gemonitord en geanalyseerd zonder direct contact met de bronnen. Deze aanpak heeft het voordeel dat het discreet is en de risico's op detectie minimaliseert. Professionals kunnen tools voor het monitoren van sociale media gebruiken (HootSuite of TweetDeck om specifieke hashtags te volgen), RSS feed aggregators of monitoring platforms (Google-meldingen om vermeldingen van een specifiek bedrijf of individu te monitoren). Een andere veelgebruikte techniek is het analyseren van de metadata van online documenten (afbeeldingen, PDF, DOCX, enz.).

2. Actieve incasso

Actief verzamelen houdt directe interactie met informatiebronnen in. Dit kan het gebruik van geavanceerde zoekmachines omvatten (Google Dorkszoeken in octrooi- of handelsmerkendatabases, enz.), het gebruik van scanners (Shodan), van webscrapi-techniekenng gegevens van websites halen, databases of internetarchieven doorzoeken om verborgen (verborgen, verwijderde of oude) informatie te vinden, of zelfs deelnemen aan online forums of discussiegroepen. Hoewel deze aanpak riskanter is in termen van detectie, kan hij meer gerichte en actuele informatie opleveren.

3. Gegevensanalyse

Zodra de gegevens verzameld zijn, moeten professionals ze analyseren om er bruikbare informatie uit te halen. Tools voor gegevensanalyse, visualisatie (Schoolbord, PowerBI...), tijdlijn van gebeurtenissen maken (TijdlijnJS...) en kunstmatige intelligentie (Verbijstering, ChatGPT, IBM Watson...) kunnen worden gebruikt om trends, afwijkingen of verborgen verbanden te identificeren in de grote hoeveelheden verzamelde gegevens.

Het gereedschap

Honderden tools zijn gratis beschikbaar op het internet. Ze kunnen worden onderverdeeld in drie categorieën:

Zoekmachines

Natuurlijk zijn Google (via Google Dorks) en Bing goede hulpmiddelen om informatie te vinden. Maar gespecialiseerde zoekmachines geven uitstekende resultaten, afhankelijk van wat je zoekt.

- Google Dorks (of Google-hacking)

Google Dorks zijn de geavanceerde zoekoperatoren van Google die je invoert in de zoekbalk van de beroemde zoekmachine. Hier zijn enkele veelgebruikte operatoren:- plaats: beperkt de zoekopdracht tot een specifieke domeinnaam

- bestandstype: zoekt naar bestanden van een bepaald type

- titel: pagina's met een specifieke titel zoeken

- inurl: zoeken naar pagina's met een URL die een specifieke term bevat

- in tekst: zoeken naar pagina's met een specifieke tekst

Bijvoorbeeld:

- PDF-bestanden op een specifieke site zoeken :

site:voorbeeld.com bestandstype:pdf

- Zoeken naar inlogpagina's:

intitle: "login " inurl: "admin "

TZoek webpagina's met lijsten van bestanden en mappen, die gevoelige informatie kunnen onthullen die per ongeluk is opgeslagen in openbare ruimten.intitle: "index van".

- Vind bestanden die gevoelige informatie bevatten:

bestandstype:xls intext: "gebruikersnaam " OR intext: "wachtwoord "

- Zoek naar pagina's met "login.php", die kwetsbare aanmeldingspagina's of verificatieformulieren kunnen bevatten.

site:voorbeeld.com inurl:login.php

Andere gespecialiseerde zoekmachines:

- Shodan IoT: zoekmachine gespecialiseerd in met het internet verbonden apparaten (IoT) en IT-systemen. Hiermee kun je apparaten online vinden en hun configuraties analyseren. Je kunt bijvoorbeeld onveilige IoT-apparaten identificeren.

- ZoomEye De Web Services Search Engine: een zoekmachine waarmee gebruikers openbare gegevens van blootgestelde webservices en apparaten kunnen extraheren. Het vindt IP-adressen die communiceren met hosts, netwerken, open poorten op externe servers, het totale aantal gehoste websites en apparaten, en interactieve kaarten van gebruikers die toegang hebben tot verschillende apparaten.

Gespecialiseerde afdelingen

- Maltego De "datamuur": een hulpmiddel voor informatievisualisatie dat gegevens uit verschillende bronnen samenbrengt en weergeeft in de vorm van interactieve grafieken. Erg handig voor het onderzoeken van relaties tussen mensen of het in kaart brengen van bedrijfsnetwerken.

- SpiderVoet De Target Recognition Tool: deze open source geautomatiseerde herkenningstool verzamelt informatie van verschillende bronnen om een gedetailleerd profiel van een doelwit te maken. Het biedt in het bijzonder de mogelijkheid om IP-adressen, CIDR-bereiken, domeinen en subdomeinen, e-mailadressen, telefoonnummers, gebruikersnamen enzovoort te verkrijgen en te analyseren.

- Wappalyser Beveiliging: deze zeer nuttige service stelt professionals op het gebied van beveiligingsonderzoek in staat om snel de technologieën (CMS, frameworks, enz.) te identificeren die op websites worden gebruikt.

- De Harvester Deze tool wordt gebruikt om informatie te verzamelen over domeinen, subdomeinen, e-mailadressen en werknemers.

- Seon Digital Identity Check: deze tool wordt gebruikt om de digitale identiteit van een persoon of organisatie te controleren door een risicoscore toe te kennen op basis van 50 verschillende sociale signalen. Dit maakt het mogelijk om de geldigheid van het e-mailadres of telefoonnummer van een klant te bevestigen en meer informatie te verkrijgen over zijn digitale voetafdruk.

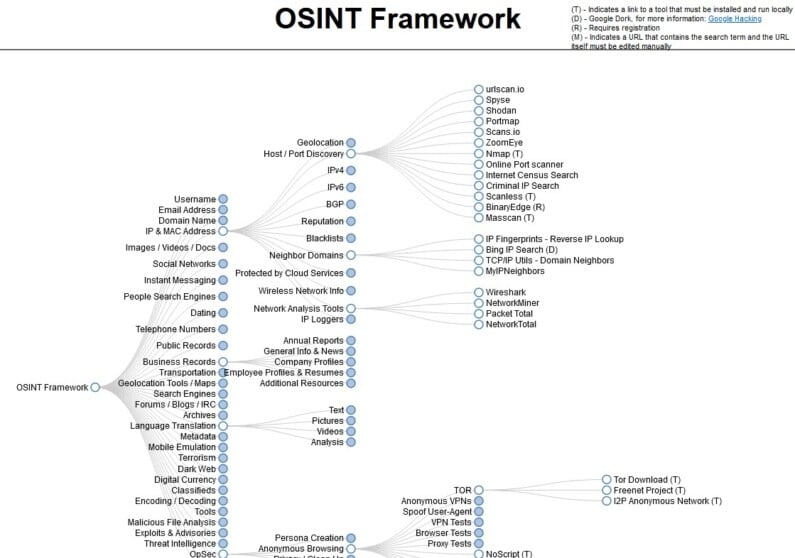

Gespecialiseerde kaders

- OSINT-framework is een indrukwekkende verzameling OSINT-tools georganiseerd per categorie

Uitdagingen en ethische overwegingen

1. Overbelasting door informatie

De enorme hoeveelheid beschikbare gegevens kan snel overweldigend worden. Volgens een onderzoek voelt 61% van de datateams zich overweldigd door de massa informatie die ze moeten verwerken. CISO's moeten daarom effectieve strategieën ontwikkelen voor het filteren en prioriteren van relevante informatie.

2. Betrouwbaarheid van gegevens

Niet alle informatie die via OSINT wordt gevonden, is noodzakelijk betrouwbaar of actueel. Daarom moeten professionals een scherpe kritische zin ontwikkelen en rigoureuze verificatieprocessen implementeren om de kwaliteit van de gebruikte informatie te garanderen.

3. Respect voor privacy

Hoewel de verzamelde informatie openbaar toegankelijk is, moet deze worden gebruikt in overeenstemming met de wetgeving op het gebied van gegevensbescherming en privacy. Professionals moeten vooral oppassen dat ze de grens tussen legitieme informatieverzameling en inbreuk op de privacy niet overschrijden.

4. Wettelijk kader

OSINT moet worden gebruikt binnen een strikt wettelijk kader. Onderzoekers moeten er namelijk voor zorgen dat hun praktijken voldoen aan de geldende wet- en regelgeving, in het bijzonder met betrekking tot het verzamelen en verwerken van persoonlijke gegevens.

OSINT-training om IS-cyberveiligheid te verbeteren

OSINT is een krachtig hulpmiddel voor cyberbeveiligingsprofessionals in hun missie om de informatiesystemen van hun organisatie te beschermen. Het oordeelkundig opnemen ervan in uw beveiligingsarsenaal is een strategisch hulpmiddel.

Door een beter inzicht te verschaffen in de bedreigingsomgeving en de online blootstelling van het bedrijf, helpt OSINT de algehele beveiliging aanzienlijk te versterken. Effectief gebruik ervan vereist echter een weloverwogen en gestructureerde aanpak, waarbij rekening wordt gehouden met de technische, ethische en juridische uitdagingen die het met zich meebrengt.

Daarom is beheersing van OSINT een essentiële vaardigheid geworden voor elke professional die wil uitblinken in cyberbeveiliging. ORSYS biedt meer dan 170 internationale trainingen en certificeringen op het gebied van cyberbeveiliging binnen haar Cyberacademieom aan elke behoefte te voldoen.