Met ongekende rekenkracht zou de kwantumcomputer de algoritmen van encryptie de veiligheid van onze klanten. gevoelige data op wereldwijde schaal. Cryptografie-experts zijn hun reactie al aan het voorbereiden.

In de niet al te verre toekomst, over tien jaar, zal "Q Day" plaatsvinden. kwantum suprematie ". Op die dag zal een kwantumcomputer de krachtigste supercomputers overtreffen in bepaalde berekeningen.

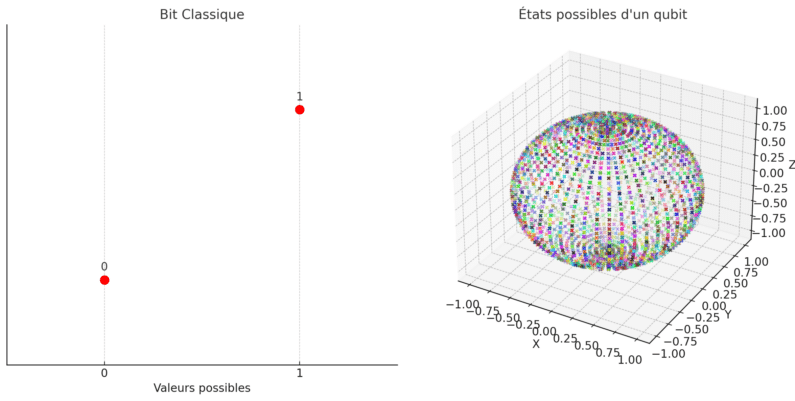

Kwantumcomputing gebruikt "qubits" of kwantumbits. In tegenstelling tot conventionele bits, die slechts twee waarden kunnen aannemen (0 of 1), Qubits kunnen in kwantumsuperpositie zijn. Dit betekent dat ze tegelijkertijd zowel 0 als 1 kunnen zijn.met specifieke waarschijnlijkheden. Bovendien kunnen qubits onderling verbonden worden, waardoor hun mogelijke toestanden en rekenkracht vermenigvuldigd worden.

De kracht van kwantumcomputers wordt gemeten in qubits. Een 53-qubit computer kan 53 qubits tegelijkertijd verwerken. Dit komt overeen met een superpositie van 9.007.199.254.740.992 mogelijke toestanden (2^53). Met andere woorden, in plaats van slechts 5 binaire toestanden te manipuleren zoals een traditionele computer, verwerkt de kwantummachine 9 miljoen miljard bitconfiguraties parallel!

Deze eigenschap geeft kwantumrekenen zoveel rekenkracht dat het de huidige supercomputers naar de vergetelheid zal verwijzen.

In 2019 toonde Google aan dat zijn 53-qubit Sycamore quantumcomputer in 3 minuten een complexe berekening uitvoeren die ongeveer 10.000 jaar zou duren dan een conventionele supercomputer!

In juni 2024 vestigde Quantinuum, het kwantumcomputerbedrijf van Honeywell, een nieuw record. De 56-qubit H2-1 computer presteerde 100 keer beter dan Sycamore. En dat terwijl het 30.000 keer minder energie verbruikt dan een conventionele supercomputer!

De huidige uitdagingen van kwantumcomputing

Technologiegiganten zoals IBM, Google en het Chinese Baidu ontwikkelen momenteel prototypes van kwantumcomputers. Hoewel deze machines indrukwekkend zijn, staan ze voor grote technische uitdagingen.

Ze moeten vooral hun stabiliteit verbeteren en hun foutenpercentage verlagen. Kwantumcomputers moeten ook beschermd worden tegen externe magnetische interferentie. Ze moeten ook gekoeld worden tot een temperatuur dicht bij het absolute nulpunt (-273,15°C), waardoor deze technologie voorlopig moeilijk toegankelijk is.

De wereld van cryptografie bedreigd

Terwijl we wachten op de eerste kwantumcomputers voor de massamarkt, die op zijn vroegst in 2035 worden verwacht, wordt nu al de vraag gesteld hoe ze zullen worden gebruikt. Deze kracht zou weersvoorspellingen kunnen verbeteren of de effecten van een molecuul kunnen simuleren voor nieuwe medicijnen of materialen.

Maar wat zou er gebeuren als deze technologie in de verkeerde handen zou vallen, een schurkenstaat of een criminele groepering? Bezoek cyberveiligheidDe kracht van kwantumcomputers zou de fundamenten van de huidige cryptografie in twijfel trekken.

Encryptie-algoritmen (AES, RSA) en publieke sleutelinfrastructuren (PKI) beveiligen momenteel ons browsen, communicatie en transacties op het internet. Met kwantumcomputing kunnen deze worden gebroken of kwetsbaar worden.

Twee versleutelingsmethoden domineren: RSA, gebaseerd op het ontbinden in factoren van grote getallen, en ECC (Elliptic Curve Cryptography), dat elliptische krommen gebruikt om de efficiëntie en veiligheid te verbeteren.

De veiligheid van de huidige cryptografische systemen is gebaseerd op de problemen die conventionele computers hebben met het ontbinden in factoren van grote getallen en het oplossen van discrete logaritmen.. Het ontbinden in factoren van een 1024-bits RSA-sleutel, die nog steeds veel wordt gebruikt, houdt in dat een aantal van ongeveer 309 cijfers van de openbare sleutel wordt opgesplitst in twee priemfactoren van elk 512 bits.

Kwantumcomputers, die gebruik maken vanShor-algoritmekunnen deze berekeningen exponentieel sneller uitvoeren, waardoor de huidige cryptosystemen kwetsbaar worden.

“ Elk cryptografisch systeem is per definitie breekbaar.

Philippe Nieuwbourg, onafhankelijk analist en trainer bij ORSYS een cursus gewijd aan kwantumcomputing

Het is slechts een kwestie van tijd en dus van rekenkracht. De sleutels van tegenwoordig zijn complex en robuust genoeg om kwaadwillende organisaties te ontmoedigen. Op dezelfde manier zal een inbreker een gepantserde deur niet aanvallen als het enkele uren duurt om hem te openen.

Cybercriminelen ondernemen al actie

Deze dreiging is des te zorgwekkender omdat kwaadwillende actoren al actie ondernemen. Ze passen het principe van nu oogsten, later decoderen "(nu verzamelen, later ontcijferen).

Volgens deze strategie zijn er al grote hoeveelheden gevoelige gegevens onderschept en opgeslagen. Deze gegevens omvatten plannen voor kerncentrales, versleutelde diplomatieke communicatie geheimen De aanvallers hopen ze te kunnen ontcijferen zodra er kwantumcomputers beschikbaar zijn.

91 % aanvallen door ransomware een poging omvatten om gegevens te exfiltreren

Rapport "The State of Cybersecurity: 2024 Trends" van Arctic Wolf, 2024.

De cybercriminelen is veranderd. Ransomware-aanvallen zijn veranderd van een tweefasenmodel (infiltratie en versleuteling) naar een driefasenmodel: infiltratie, gegevens exfiltratie en vervolgens versleuteling.

Het hoofddoel van de aanvallers is verschoven van snelle financiële afpersing naar het verkrijgen van gevoelige informatie om deze later te verkopen of uit te buiten..

Bereid je nu voor naar post-kwantum

“ De kwantumdreiging is geen spookbedreiging en we moeten ons er nu op gaan voorbereiden. "zegt Samir Battin, CISO bij Signaturit Group, Europees leider in oplossingen voor digitale identiteit en elektronische handtekeningen. In de eeuwenoude wedloop tussen de politieagent en de dief wordt het antwoord al georganiseerd in de wereld van de cryptografie.

Geconfronteerd met deze dreiging werken de wetenschappelijke gemeenschap en normeringsinstanties actief aan de ontwikkeling van cryptografische oplossingen die bestand zijn tegen kwantumaanvallen.

PQC en post-kwantumalgoritmen gebruiken

In een meninghet Agence nationale de la sécurité des systèmes d'information (ANSSI) adviseert het gebruik van post-kwantumcryptografie (PQC). Deze cryptografie omvat algoritmen die bestand zijn tegen aanvallen van zowel klassieke als kwantumcomputers.

Voordeel: deze post-kwantumalgoritmen kunnen op conventionele computers worden uitgevoerd.

In augustus 2024 publiceerde het National Institute of Standards and Technology (NIST), het Amerikaanse federale agentschap dat verantwoordelijk is voor het opstellen van standaarden en het bevorderen van innovatie, de definitieve versies van zijn eerste drie standaarden voor post-kwantumcryptografie (PQC):

- L-KEM (afgeleid van CRYSTALS-Kyber) een sleutelinkapselingsmechanisme voor algemene encryptie

- ML-DSA (afgeleid van CRYSTALS-Dilithium) een algemeen digitaal handtekeningalgoritme gebaseerd op netwerken

- SLH-DSA (afgeleid van SPHINCS+) een stateloos digitaal handtekeningschema gebaseerd op hashing.

NIST selecteerde deze algoritmen vanwege hun weerstand tegen kwantum- en klassieke aanvallen. Ze zijn ook compatibel met bestaande systemen. NIST moedigt organisaties aan om deze nieuwe standaarden nu in te voeren. Het benadrukt het belang van het voorbereiden van beveiligingssystemen op het kwantumtijdperk.

In Frankrijk heeft het ANSSI zijn eigen lijst opgesteld, zonder aanbevelingen te doen.

Binnenkort "quantum ready" encryptieoplossingen

ANSSI beveelt het principe van hybridisatie aan. Het moedigt cryptologen aan om PQC's te combineren met conventionele algoritmen. "Door het beste van twee werelden te combineren, maakt deze aanpak het mogelijk om het beveiligingsniveau te verhogen en bescherming te bieden tegen potentiële risico's. kwetsbaarheden post-kwantum algoritmen tegenover de rekenkracht van traditionele computers", zegt Samir Battin. Signaturit bevindt zich momenteel in de onderzoeksfase en heeft zich tot doel gesteld om tegen 2030 kwantumhandtekeningen te genereren.

De uitgever is niet de enige die in de startblokken staat. Het Hyperform-consortium, dat wordt gecoördineerd door smartcardcomponentenfabrikant Idemia en wordt gefinancierd door het France 2030-programma en de Europese Unie, brengt acht Franse spelers samen die toonaangevend zijn op het gebied van cyberbeveiliging en post-quantumtechnologieën, waaronder encryptiespecialist Prim'X. Het doel is om een soevereine oplossing te ontwikkelen die bestand is tegen kwantumcomputers.

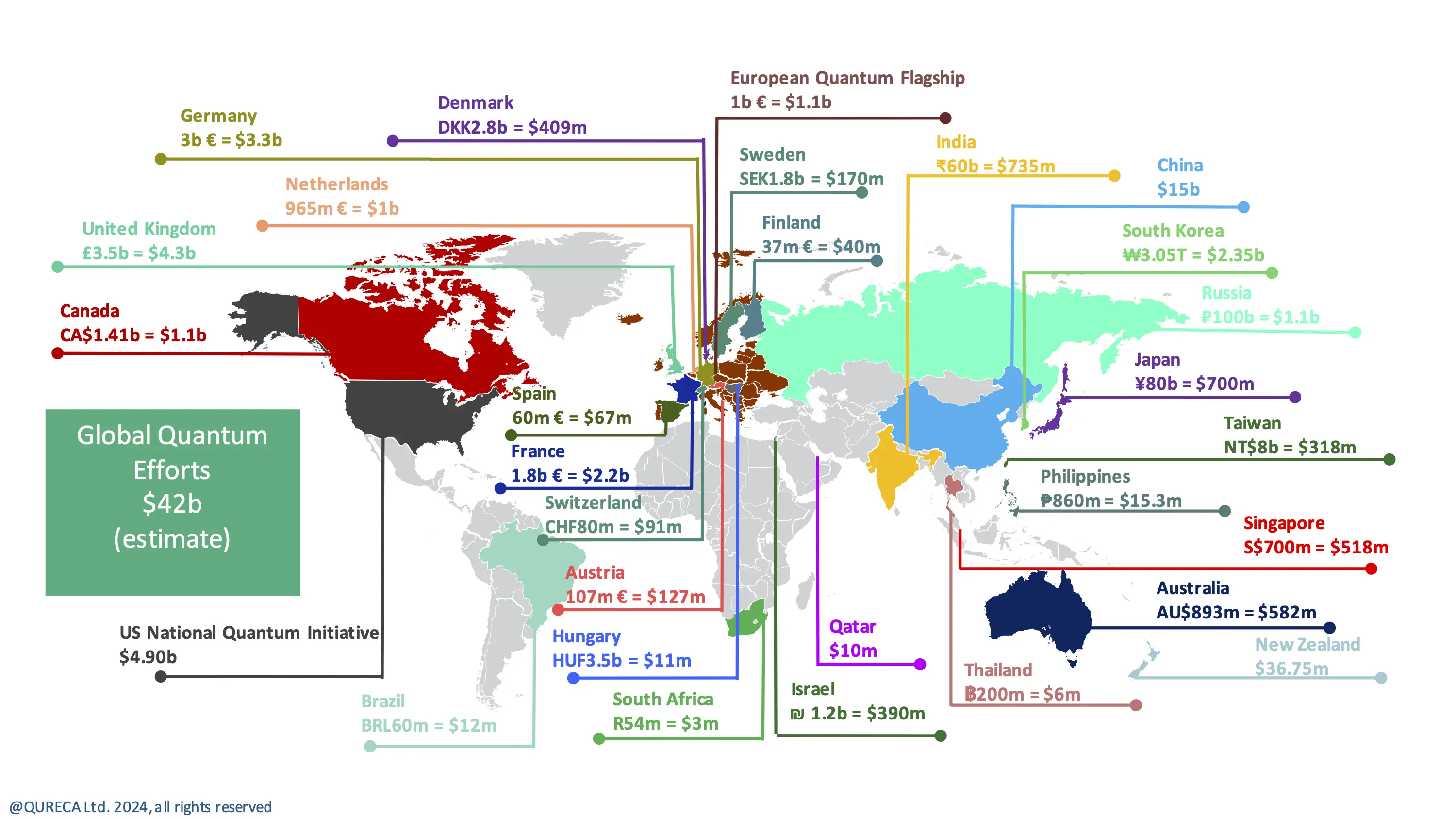

Tegen juni 2024 zal de wereldwijde investering in kwantumcomputing meer dan 40 miljard dollar bedragen, volgens kwantumtechnologie-adviesbureau QURECA.

Risico's beoordelen, gevoelige systemen in kaart brengen

Terwijl leveranciers van encryptietechnologieën hun reactie organiseren, moeten bedrijven niet werkeloos toezien. Vooral de defensie-, luchtvaart-, financiële, telecom- en gezondheidszorgsectoren lopen gevaar. " De grootste fout zou zijn om onze kop in het zand te steken "waarschuwt Philippe Nieuwbourg.

Volgens hem moeten bedrijven de bedreiging beoordelen op basis van de standaard ISO 31000 risicobeheer. "Hoe groot is het risico dat deze kwantumdreiging zich in mijn bedrijf voordoet? Dit risico wordt gewogen aan de hand van de beoogde impact. In de banksector zou de impact kolossaal zijn, gezien de huidige bescherming van financiële transacties. ".

Na deze beoordeling stelt het bedrijf een actieplan op om de waarschijnlijkheid van optreden of de impact ervan te verminderen. Een bedrijf kan bijvoorbeeld besluiten om de kanalen voor het verzenden van gevoelige informatie te veranderen. Of het moet alle systemen die cryptografie gebruiken in kaart brengen om ze voor te bereiden op de post-kwantumwereld.

De overgang naar een post-kwantumwereld vormt een grote technische en organisatorische uitdaging. Hoewel de dreiging niet onmiddellijk is, is het cruciaal om op deze ontwikkeling te anticiperen. Bedrijven en overheden moeten nu actie ondernemen om de veiligheid van hun gegevens op de lange termijn te garanderen.

💡 IN HET KORT

Hoe kunnen we ons voorbereiden op de kwantumdreiging?

- Risicobeoordeling Identificeer kritieke bedrijfsmiddelen en processen die afhankelijk zijn van de huidige cryptografie.

- Cryptografische inventaris Breng alle systemen in kaart die mogelijk kwetsbare algoritmen gebruiken.

- Technologie kijken Op de hoogte blijven van de vooruitgang in post-kwantumcryptografie.

- Progressieve update met een hybride aanpak die klassieke en postkwantumalgoritmen combineert.

- Training Teams bewust maken van de uitdagingen van post-kwantumbeveiliging.