Het beveiligen van API's is nu een noodzaak voor elke organisatie. Ze zijn de slagaders van de moderne digitale wereld en genereren bijna 71 % van al het internetverkeer ter wereld. Elk van hun verbindingen kan echter een toegangspoort worden voor kwaadaardige aanvallen. cyberaanvallen. Je API's beschermen betekent niet alleen de vertrouwelijkheid van je gegevens waarborgen, maar ook de betrouwbaarheid en duurzaamheid van je digitale infrastructuur. Ontdek de beproefde methoden om aanvallen en datalekken tegen te gaan.

De API vormen het hart van de hedendaagse softwarearchitectuur en fungeren als onmisbare connectoren. Ze zorgen ervoor dat verschillende toepassingen met elkaar communiceren, gegevens naadloos uitwisselen en diensten van derden aansturen, waardoor complexe, onderling afhankelijke digitale ecosystemen ontstaan.

Zo veel zelfs dat recente studies aantonen dat API's genereren het grootste deel van het internetverkeer ter wereld.

71 % van het wereldwijde internetverkeer komt van API-gebaseerde uitwisselingen

Rapport van Imperva/Thales, 2024

Deze toegenomen interconnectie is weliswaar gunstig voor innovatie en ontwikkeling, maar creëert tegelijkertijd een aanzienlijk aantal aanvalsoppervlakken voor de cybercriminelen.

A Slecht beschermde API of onvoldoende beveiligd kan ernstige en kostbare gevolgen hebben, waaronder :

- L'exfiltratie van gevoelige datainclusief vertrouwelijke persoonlijke, financiële of medische informatie, die verkocht kan worden op de zwarte markt of gebruikt kan worden voor fraude.

- Van de Ontzegging van de dienst (DoS/DDoS)waarbij de API wordt overspoeld door een enorme hoeveelheid kwaadaardige verzoeken, waardoor diensten ontoegankelijk worden voor legitieme gebruikers.

- Van de identiteitsdiefstal En escalaties van privilegeswaardoor aanvallers toegang krijgen tot systemen met meer rechten dan de rechten die aanvankelijk aan hen waren toegewezen.

- A reputatieschade van het bedrijf, wat kan leiden tot een verlies aan vertrouwen bij klanten, evenals financiële verliezen kosten. saneringboetes en omzetverlies.

Het beveiligen van API's is daarom niet zomaar een technische 'bonus', maar een strategische noodzaak.

Het moet gebaseerd zijn op een gelaagde aanpak die authenticatie, autorisatie, flow protection, code robuustheid en continue monitoring omvat.

Volgens een onderzoek van Cloudflare gepubliceerd in 2024, tot 25 % van eindpunten API's zijn niet gedocumenteerd. Deze API's, vaak aangeduid als schaduw API Deze "ghost API's" ontsnappen aan het toezicht van beveiligingsteams, waardoor het risico op kwetsbaarheden aanzienlijk toeneemt.

Bovendien is de opkomst van AI, en meer specifiek van LLM zoals ChatGPT heeft geleid tot een dramatische toename in het gebruik van bots.

Waarom API's beveiligen? Nieuwe bedreigingen

De massale toepassing van op microservices gebaseerde architecturen heeft geleid tot een explosie in het maken van API's.

In een microservices-architectuur heeft elke individuele service over het algemeen zijn eigen interface nodig, wat leidt tot de creatie van een complex netwerk van API's. Dit netwerk kan extreem moeilijk centraal te controleren worden. Dit netwerk kan extreem moeilijk centraal te controleren worden.

Deze proliferatie heeft directe en verstrekkende gevolgen voor de beveiliging, omdat veel bedrijven grote moeite hebben om een volledige en nauwkeurige inventaris bij te houden van al hun API's in productie.

De schaduwplaag van API's

De " Schaduw API" of schaduw-API's, zijn API-toegangspunten die vaak door ontwikkelaars of individuele gebruikers worden geïntroduceerd voor specifieke functies, zonder dat ze goed gedocumenteerd zijn of onderworpen aan beveiligings- en veiligheidsprocessen. bestuur van de organisatie. Ze vormen een belangrijk aanvalsoppervlak dat niet wordt bewaakt door de afdeling Informatiesystemen (ISD).

Cloudflare ontdekte bijvoorbeeld bijna 31 % aanvullende REST API's dan die geïdentificeerd worden door de sessie-id's van hun klanten, wat de omvang van dit probleem onderstreept.

De explosie van slechte bots

De explosie van kwaadaardig botverkeer is een belangrijke katalysator voor API-beveiligingsincidenten.

Hoewel een deel van dit verkeer wordt gegenereerd door legitieme bots (bijvoorbeeld voor webindexering), wordt een alarmerend deel gegenereerd door kwaadaardige bots.

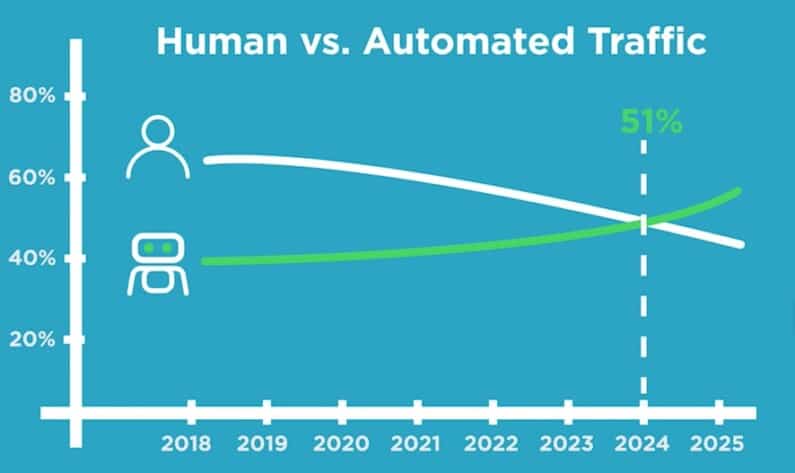

Voor het eerst in 2024, Het verkeer dat door bots wordt gegenereerd is groter dan het verkeer dat door mensen wordt gegenereerd51 % van al het webverkeer. Een aanzienlijk deel van dit verkeer is geautomatiseerd, 37 %, werd gegenereerd door kwaadaardige botsDit zijn 'bad bots', volgens het Bad Bot Report 2025 van Imperva.

De toegenomen toegankelijkheid vanGeneratieve AI heeft de toegangsdrempel voor cybercriminelen aanzienlijk verlaagd, waardoor ze op grote schaal kwaadaardige bots kunnen maken en inzetten.

In 2024 blokkeerde Imperva gemiddeld 2 miljoen AI-aanvallen per dag. Aanvallers gebruiken AI niet alleen om bots te genereren, maar ook om hun technieken te verfijnen om detectie effectiever te omzeilen.

API's, doelwitten van slechte bots

API's zijn een belangrijk doelwit geworden voor deze geavanceerde bots. In 2024 was 44 % van het geavanceerde botverkeer gericht op API's, vergeleken met slechts 10% voor traditionele webapplicaties. Bots zijn niet langer tevreden met het overweldigen van API-eindpunten; ze maken misbruik van de onderliggende bedrijfslogica van deze systemen om fraude te plegen, gegevens te extraheren en beveiligingscontroles te omzeilen. Bijvoorbeeld,25 %% aanvallen gemitigeerd door Imperva waren specifiek gericht op en misbruikten API bedrijfslogica.

De economische gevolgen zijn alarmerend. Onveilige API's, in combinatie met geautomatiseerde botaanvallen, genereren mogelijk $186 miljard aan jaarlijkse verliezen voor bedrijven.

Het gemiddelde bedrijf beheert tot 613 API-eindpuntenvolgens een onderzoek van Imperva Threat Research uit 2024. Grote bedrijven, met name bedrijven met een omzet van meer dan 1 miljard euro, hebben twee tot drie keer meer kans op API-gerelateerde beveiligingsincidenten.

De belangrijkste risico's van het niet beveiligen van API's

API's zijn kwetsbaar voor een veelheid aan aanvallen, vaak geïdentificeerd door deOWASP (Open Web Application Security Project). Hier zijn de meest voorkomende bedreigingen en hun gevolgen:

- Gebroken autorisatie op objectniveau (BOLA)

Dit is de kwetsbaarheid de meest kritieke volgens OWASP. Het geeft onbevoegde gebruikers toegang tot bronnen die niet voor hen bedoeld zijn.

Een API kan bijvoorbeeld een gebruiker correct authenticeren, maar een andere identifier accepteren in de verzoekparameter, waardoor toegang wordt verkregen tot de accountgegevens van een andere gebruiker.

Het Authy (Twilio) incident in juli 2024, waarbij kwaadwillenden misbruik maakten van een onveilig API-eindpunt om toegang te krijgen tot 33 miljoen telefoonnummers, is een treffend voorbeeld.

- Gebroken gebruikersauthenticatie

Deze authenticatie kwetsbaarheden geven onbevoegde gebruikers toegang tot de API door gebruik te maken van zwakke of gecompromitteerde authenticatiemethoden. Dit kan het volgende omvatten man-in-the-middle "Deze aanvallen zijn ontworpen om geldige sessietokens te stelen. Door een onjuiste implementatie van verificatiemechanismen kunnen aanvallers verificatietokens compromitteren of kwetsbaarheden misbruiken om zich tijdelijk of permanent voor te doen als andere gebruikers.

- Overmatige gegevensblootstelling

Ontwikkelaars geven vaak onbedoeld meer gegevens vrij dan nodig is via hun API's, waarbij gevoelige of vertrouwelijke informatie wordt geretourneerd waar de eindgebruiker niet expliciet om heeft gevraagd. Deze overtollige gegevens kunnen worden onderschept en misbruikt.

- Gebrek aan middelen en snelheidsbeperking

Het ontbreken van strikte controles op het aantal aanvragen dat een client in een bepaalde periode bij een API kan doen, maakt API's extreem kwetsbaar voor aanvallen door dienstweigering (DoS) en DDoS (Distributed Denial of Service). Tegen 2023 zullen niet minder dan 52 % van API-fouten verwerkt door Cloudflare waren 429 codes (te veel aanvragen).

- Injectiefouten

Aanvallers kunnen kwaadaardige code invoegen (zoals SQL-injectiesNoSQL, of commando) in API-verzoeken om ongeautoriseerde toegang te krijgen tot databases of onderliggende systemen, of om gegevens te manipuleren.

- Massa Opdracht

API's die invoergegevens niet correct valideren, kunnen een aanvaller in staat stellen om verschillende parameters in een enkel API-verzoek, mogelijk om ongeautoriseerde toegang te krijgen of kritieke informatie te wijzigen.

- Verkeerde configuratie van beveiliging

Slecht beheer van blootgestelde API's, in het bijzonder het niet verwijderen van oude, verouderde of testversies, opent gaten in de beveiliging die kunnen worden uitgebuit door geavanceerde aanvallers.

- Onjuist activabeheer

Slecht beheer van blootgestelde API's, in het bijzonder het niet verwijderen van oude, verouderde of testversies, opent gaten in de beveiliging die kunnen worden uitgebuit door geavanceerde aanvallers.

- Ontoereikende registratie en bewaking

Een gebrek aan adequate monitoring en gedetailleerde logging van API-activiteit maakt het extreem moeilijk om beveiligingsincidenten snel te detecteren en effectief te reageren, waardoor aanvallers langer onopgemerkt kunnen blijven.

- SSRF (Server-Side Request Forgery)

Door deze kwetsbaarheid kan de API worden gemanipuleerd om andere interne of externe systemen aan te vallen met behulp van zorgvuldig samengestelde verzoeken, waardoor de beveiligingscontroles worden omzeild.

- Aanvallen door derden

Een vertrouwde partner wiens legitieme API-sleutel is gecompromitteerd, kan worden gebruikt als toegangspunt om onbevoegd toegang te krijgen tot de doel-API.

Best practices voor het beveiligen van API's

Voor een echt robuuste API-beveiligingsstrategie is het noodzakelijk om een methodische aanpak te hanteren en meerlaags. Deze aanpak moet rigoureuze technische maatregelen en robuuste organisatorische processen omvatten voor de gehele levenscyclus van API's, van ontwerp tot ontmanteling.

1. Robuuste verificatie en autorisatie

De eerste en meest fundamentele verdedigingslinie is deauthenticatie. Het is absoluut essentieel om sterke authenticatiemechanismen te gebruiken en deze te standaardiseren voor al je API's.

- API-sleutels Deze zijn eenvoudig te implementeren, maar hebben belangrijke beperkingen. Ze bevatten over het algemeen geen tijdsinformatie en kunnen gecompromitteerd worden als ze onderschept worden. Vertrouw niet alleen op API-sleutels; als ze worden gebruikt, combineer ze dan met andere mechanismen en geef ze niet bloot in URL's, logs of foutmeldingen. Een Franse start-up gaf zijn API-sleutels bloot op GitHub, waardoor hij toegang kreeg tot gevoelige klantgegevens.

- Tokens JWT (JSON Web Tokens) JWT tokens winnen aan populariteit omdat ze informatie bevatten over de gebruiker en zijn rechten, samen met een vervaldatum. BlaBlaCar maakt bijvoorbeeld uitgebreid gebruik van JWT-tokens om zijn mobiele API's te beveiligen, waardoor regelmatige herauthenticatie wordt afgedwongen. JWT's moeten intern worden gebruikt; voor externe klanten hebben ondoorzichtige tokens de voorkeur.

- OAuth 2.0 OAuth: dit protocol is de maatstaf voor het beheren van autorisatiedelegatie, waardoor een applicatie namens een gebruiker kan handelen op een andere service zonder ooit de identificerende informatie van de gebruiker (zoals zijn wachtwoord) te onthullen. Platformen zoals Okta bieden gecentraliseerd beheer van API-toegangsbeleid via OAuth 2.0, wat de implementatie en het beheer van complexe autorisaties vereenvoudigt.

- MFA (Multi-Factor Authenticatie) MFA: verplicht MFA voor aanmeldingen, betalingen en het resetten van wachtwoorden om een extra beveiligingslaag toe te voegen tegen geautomatiseerde aanvallen.

- Fijnmazige toegangscontrole (Scopes & Claims): gebruik OAuth "scopes" voor globale toegangscontrole (bijvoorbeeld om te bepalen of een gebruiker gemachtigd is om een bron op te vragen). Implementeer daarnaast granulaire toegangscontrole op API-niveau door token "claims" te gebruiken om te controleren of de aanroeper specifieke rechten heeft op bepaalde gegevens of acties. Zoals gezegd wordt in de OWASP Top 10 API-beveiliging BOLA genoemd als de belangrijkste kwetsbaarheid en is granulaire toegangscontrole de beste verdediging.

- Sleutelomwenteling Net zoals sloten regelmatig worden vervangen om de fysieke beveiliging te versterken, moeten API-sleutels periodiek worden vernieuwd, idealiter via een geautomatiseerd proces. Bij Criteo heeft de automatische rotatie van API-sleutels om de 90 dagen het aantal gecompromitteerde sleutels met 80% verminderd.

- Architectuur Geen vertrouwen Het Zero Trust principe is fundamenteel: vertrouw geen enkele entiteit impliciet, intern of extern. Elk API-verzoek moet systematisch worden geauthenticeerd, geautoriseerd en continu worden geverifieerd, zelfs als het van binnen je netwerk komt.

2. Encryptie en bescherming van gegevens tijdens het transport

- HTTPS (TLS/SSL) HTTPS is de absolute minimumstandaard voor het beschermen van de vertrouwelijkheid en integriteit van gegevens in transit. Alle API-communicatie, inclusief die binnen uw infrastructuur, moet verplicht HTTPS gebruiken om afluisteren en knoeien te voorkomen. Gebruik de nieuwste versies van TLS.

- Encryptie toepassing Voor bijzonder gevoelige gegevens is extra versleuteling op applicatieniveau vereist. Société Générale gebruikt dubbele versleuteling voor haar API's voor bankieren, ook al is het HTTPS-kanaal al ontsleuteld.

- Beheer van certificaten Het automatisch vernieuwen van TLS-certificaten is essentieel om onderbrekingen in de dienstverlening door het verlopen van certificaten te voorkomen. OVHcloud beheert meer dan 100.000 TLS-certificaten voor zijn klanten met behulp van een automatisch verlengingssysteem, waardoor 99 %-incidenten zijn verminderd.

3. Validatie en opschoning van vermeldingen

- Principe van wantrouwen bij verstek Alle gegevens die naar een API worden verzonden, moeten als potentieel gevaarlijk worden beschouwd totdat het tegendeel is bewezen.

- Formaatvalidatie Controleer of de ontvangen gegevens overeenkomen met het verwachte formaat (een numeriek veld moet bijvoorbeeld een getal zijn, een e-mailadres moet een geldige structuur hebben). Gegevens die niet voldoen, moeten worden geweigerd.

- Sanitatie (schoonmaken) Gegevens filteren: inkomende gegevens zorgvuldig opschonen om potentieel gevaarlijke elementen te neutraliseren, zelfs als ze op het eerste gezicht geldig lijken. Dit omvat het uitfilteren van speciale tekens en HTML/JavaScript-tags.

- Preventie van aanvallen door injectie Gebruik voorbereide query's (voor databases) en valideer alle invoer rigoureus om SQL-injecties effectief tegen te gaan, XSS (Cross-Site Scripting) en andere soorten injecties.

4. Snelheidsbeperking en DDoS-bescherming

- Snelheidsbeperking legt strikte limieten op aan het aantal verzoeken dat een individuele klant kan doen in een bepaalde periode. Leboncoin past bijvoorbeeld verschillende limietniveaus toe: 100 aanvragen/uur voor anonieme gebruikers, 1000/uur voor geverifieerde gebruikers en 10.000/uur voor professionele partners, waardoor het beleid aan de behoeften wordt aangepast.

- DDoS-bescherming vereist meer geavanceerde maatregelen om grote hoeveelheden kwaadaardige verzoeken te absorberen of te blokkeren die de API proberen te overweldigen en onbeschikbaar te maken. OVHcloud heeft zijn veerkracht een DDoS-aanval van 840 Gbps in 2023 weerstaan dankzij een gedistribueerde architectuur en automatische filtersystemen. Cloudflare, een leider op dit gebied, blokkeert gemiddeld 182 miljard kwaadaardige verzoeken per dag.

- Gebruik van WAF (Webtoepassing Firewall) Een WAF wordt stroomopwaarts van de API ingezet om verzoeken en reacties te analyseren en te blokkeren die vooraf gedefinieerde beveiligingsregels schenden of gericht zijn op bekende kwetsbaarheden, en fungeert zo als een beschermend schild.

5. Bewaking, logboekregistratie en inbraakdetectie

- Uitgebreide logboekregistratie logs: leggen alle essentiële informatie over elk API-verzoek vast (wie deed het verzoek, wanneer, het ontvangen antwoord, de duur van het verzoek). Deze logs zijn cruciaal voor het snel detecteren van verdachte activiteiten. Het is echter essentieel om het loggen van gevoelige of vertrouwelijke informatie te vermijden.

- Gedragsanalyse De API: stel basisregels op van normaal gedrag voor uw API's en uw gebruikers, zodat u afwijkingen en significante afwijkingen kunt identificeren. Kunstmatige intelligentie kan enorm helpen bij het detecteren van complexe patronen die anders aan traditionele monitoring zouden ontsnappen.

- Real-time waarschuwingen Waarschuwingssystemen: stel waarschuwingssystemen in om onmiddellijk het juiste beveiligingspersoneel op de hoogte te stellen wanneer mogelijke incidenten worden gedetecteerd, inclusief voor zogenaamde "low and slow" aanvallen die zijn ontworpen om onzichtbaar te zijn.

6. API-levenscyclusbeheer en governance

- API-poorten Deze gateways centraliseren het verkeersbeheer en passen specifieke veiligheidsbeleid voor alle verzoeken. Dit betekent dat u kritieke beveiligingsfuncties kunt implementeren en beheren, zoals snelheidsbeperking, verzoekblokkering, logboekregistratie, authenticatie en autorisatie voor alle inkomende API-verzoeken. Imperva Cloud WAF, Cloudflare API Gateway en WAF Gateway zijn voorbeelden van complete oplossingen.

- Inventarisatie en ontdekking van API Houd een actuele en volledige inventaris bij van alle blootgestelde API's, inclusief schaduw-API's. Specialistische tools zoals AppTrana, Cloudflare API Gateway, Graylog API Security en Cequence bieden automatische API-ontdekkingsmogelijkheden om je bij deze taak te helpen.

- Voortdurende audits en penetratietests Beveiligingstests integreren in de hele ontwikkelingscyclus (beveiligingsaanpak). DevSecOps). Geautomatiseerde tests, fuzzing, kwetsbaarheidsscans en handmatige audits (penetratietests) zijn essentieel om kwetsbaarheden te identificeren voordat ze worden uitgebuit. Oplossingen zoals Probely en APIsec kunnen worden geïntegreerd in CI/CD-pijplijnen om beveiligingstests te automatiseren.

- Scheiding van afdelingen Segmentatie: interne API-diensten logisch en fysiek scheiden van die naar de buitenwereld. Deze segmentatie voorkomt dat externe aanvallen zich verspreiden en direct van invloed zijn op kritieke interne bedrijfsprocessen.

- Adaptieve strategie Implementeer niet alle mitigatietechnieken tegelijkertijd en statisch. Kies voor een adaptieve aanpak door snelheidslimieten, toegangscontroles en botdetectiemechanismen dynamisch aan te passen op basis van real-time verkeerspatronen en waargenomen risiconiveaus.

Verdediging in de diepte: operationele veiligheid

Als een API eenmaal is geïmplementeerd, is continue bescherming nodig. Een gelaagde verdedigingsstrategie, waarbij complementaire tools worden gecombineerd, is de meest effectieve manier om bedreigingen in realtime te blokkeren.

Beschermende lagen

Filtert bekende aanvallen (SQLi, XSS) en kwaadaardige verzoeken uit op basis van handtekeningen.

Beheert authenticatie, autorisatie, snelheidsbeperking en routering.

Uw API-services

De rol van AI bij het beveiligen van API's

Kunstmatige intelligentie is een tweesnijdend zwaard als het gaat om API-beveiliging. Aan de ene kant wordt het door aanvallers gebruikt om steeds geavanceerdere botaanvallen te voeden die moeilijk te detecteren zijn. De polymorfe botsZe kunnen bijvoorbeeld voortdurend hun uiterlijk en gedrag veranderen om traditionele verdedigingen te omzeilen.

Aan de andere kant is AI een waardevolle en krachtige bondgenoot voor defensie. Bewakingssystemen met AI kunnen enorme hoeveelheden API-verkeer in realtime verwerken en bedreigingen veel nauwkeuriger detecteren dan handmatige of op vaste regels gebaseerde methoden.

AI kan botdetectie aanzienlijk verfijnen door zich voortdurend aan te passen aan nieuwe bedreigingen en geavanceerde gedragsanalyse te bieden waarmee legitieme menselijke interacties effectief kunnen worden onderscheiden van kwaadaardige botactiviteiten.

Lees onze whitepaper voor meer informatie:

Welke tools zijn er nodig om API's te beveiligen?

De markt biedt een groot aantal hulpmiddelen om de beveiliging van API's te verbeteren:

- Complete API-beveiligingsplatforms Applicatiebeveiliging: oplossingen zoals Imperva Application Security, Cloudflare API Shield, AppTrana, Cequence en 42Crunch bieden een reeks geïntegreerde functies. Ze bieden vaak automatische API-detectie, uitgebreide bescherming tegen de top 10 OWASP API-kwetsbaarheden, geavanceerde bescherming tegen bots en DDoS-aanvallen, en detectie van datalekken.

- Tools voor testen en bewaken Tools zoals Postman, Apache JMeter, Assertible, Insomnia, Karate, Katalon Studio, Sauce Labs Platform for Test, SoapUI/ReadyAPI en Swagger zijn essentieel voor het ontwerpen, ontwikkelen, testen en bewaken van niet alleen de prestaties maar ook de beveiliging van API's gedurende hun levenscyclus.

- Authenticatie- en autorisatieoplossingen De OAuth-oplossing: leveranciers zoals Okta en Curity zijn gespecialiseerd in gecentraliseerd beheer van authenticatie en autorisatie, met name voor OAuth-servers, en garanderen een veilig beheer van identiteiten en toegang tot API's.

API's beveiligen: een strategische noodzaak

Het beveiligen van API's is niet alleen een technische optie, het is een strategische noodzaak voor de toekomst van je organisatie op de lange termijn.

Geconfronteerd met de exponentiële toename van het aantal gebruikte API's en de toenemende geavanceerdheid van botaanvallen, een proactieve, gelaagde en voortdurend aanpassende aanpak is essentieel.

Door te investeren in goede beveiligingspraktijken, door de juiste tools en actief bevorderen van een geïntegreerde beveiligingscultuur vanaf de eerste ontwikkelingsstadia (DevSecOps)Je bouwt aan de fundamenten van een duurzaam, veerkrachtig en betrouwbaar digitaal ecosysteem.

Op die manier verandert u de uitdaging van API-beveiliging van een eenvoudige beperking in een echt concurrentievoordeel, beschermt u uw meest waardevolle bedrijfsmiddelen en waarborgt u het vertrouwen van uw gebruikers en partners.