Inteligencia de fuente abierta (OSINT) se perfila como un formidable conjunto de técnicas de recogida y análisis de la información disponible en Internet. En ciberseguridadOSINT, inteligencia competitiva y gestión de riesgos, revela posibles amenazas y vulnerabilidades de seguridad, supervisa su reputación electrónica e informa su estrategia competitiva. Descubra las herramientas OSINT y domine esta disciplina estratégica para ir un paso por delante.

¿Qué es OSINT?

OSINT son las siglas de Open Source Intelligence (inteligencia de código abierto).. Se refiere a la recopilación, análisis y explotación de información procedente de fuentes de acceso público. Esto permite a los usuarios recopilar y cruzar datos sobre personas u organizaciones a partir de una amplia gama de fuentes: redes sociales, sitios web, foros, bases de datos y muchas otras.

Es importante señalar que la OSINT no se limita a la información en línea. También puede incluir datos de fuentes físicas, como periódicos, libros o informes públicos.

Para ser considerada información OSINT, debe cumplir tres criterios esenciales:

- obtenerse de una fuente de libre acceso,

- adquirirse legalmente,

- gratuitos.

Los profesionales de la ciberseguridad lo utilizan para el hacking ético, las pruebas de penetración y la identificación de amenazas externas. Pero no son los únicos.

¿Para quién es OSINT?

La OSINT es utilizada por varias categorías de usuarios y profesionales:

- Servicios de inteligencia y seguridad nacionalEsto es especialmente cierto en los sectores militar y de inteligencia, donde se utiliza para recabar información estratégica.

- Las empresas como parte de la inteligencia empresarial, para vigilar a la competencia, identificar las tendencias del mercado y tomar decisiones estratégicas. También pueden controlar su reputación electrónica.

- Especialistas en ciberseguridad para identificar posibles amenazas y reforzar la seguridad del sistema.

- Periodistas e investigadores para llevar a cabo investigaciones y comprobar la veracidad de la información. Le Monde dispone de una unidad OSINT especializada.

- Los particularespara comprobar su propia presencia digital y gestionar su e-reputación.

- Organizaciones internacionales y actores del mundo jurídico. Por ejemplo, la Corte Penal Internacional utiliza OSINT para reunir pruebas.

¿Para qué se utiliza la OSINT?

Si nos limitamos al ámbito de la ciberseguridad, la OSINT representa una mina de oro de información potencialmente crucial para la seguridad de las organizaciones. Hay varias razones para ello:

- Monitoreo de amenazas OSINT permite a los responsables de ciberseguridad estar al tanto de las últimas amenazas, vulnerabilidades y técnicas de ataque debatidas en foros especializados y redes sociales.

- Evaluación de la huella digital Mediante el uso de OSINT, los profesionales pueden evaluar la exposición en línea de su organización e identificar la información sensible que podría ser explotada por agentes maliciosos.

- Detección precoz de fugas de datos OSINT puede ayudar a detectar fugas de datos rápidamente mediante la vigilancia de los mercados negros de la web oscura y otras plataformas en las que esta información podría estar a la venta.

- Mejorar la postura de seguridad Al comprender cómo se percibe su organización desde el exterior, el CISO puedan identificar y corregir posibles puntos débiles de su infraestructura de seguridad.

- Apoyo a las investigaciones En caso de incidente de seguridad, OSINT puede proporcionar información valiosa para la investigación y atribución de ataques.

Técnicas y herramientas OSINT

las tecnicas

1. Colección pasiva

La recogida pasiva consiste en supervisar y analizar la información disponible públicamente sin interactuar directamente con las fuentes. Este enfoque tiene la ventaja de ser discreto y minimizar los riesgos de detección. Los profesionales pueden utilizar herramientas de seguimiento de redes sociales (HootSuite o TweetDeck para seguir hashtags específicos), agregadores de canales RSS o plataformas de seguimiento (Alertas de Google para vigilar las menciones a una empresa o persona determinada). Otra técnica muy utilizada consiste en analizar los metadatos de los documentos en línea (imágenes, PDF, DOCX, etc.).

2. Colección activa

La recopilación activa implica la interacción directa con las fuentes de información. Puede incluir el uso de motores de búsqueda avanzada (idiotas de googlebúsqueda en bases de datos de patentes o marcas, etc.), el uso de escáneres (Shodan), de técnicas de scrapi webng extraer datos de sitios web, buscar en bases de datos o archivos de Internet para encontrar información enterrada (oculta, borrada o antigua), o incluso participar en foros o grupos de debate en línea. Aunque más arriesgado en términos de detección, este enfoque puede proporcionar información más específica y actualizada.

3. 3. Análisis de datos

Una vez recogidos los datos, los profesionales deben analizarlos para extraer información útil. Las herramientas de análisis de datos, de visualización (Cuadro, Energía BI...), creación de líneas de tiempo de eventos (Línea de tiempoJS...) y la inteligencia artificial (Perplejidad, ChatGPT, IBMWatson...) pueden utilizarse para identificar tendencias, anomalías o conexiones ocultas en las grandes cantidades de datos recopilados.

Las herramientas

Cientos de herramientas están disponibles gratuitamente en Internet. Pueden dividirse en tres categorías:

Los motores de búsqueda

Por supuesto, Google (a través de Google Dorks) y Bing son buenas herramientas para encontrar información. Pero los buscadores especializados dan excelentes resultados, dependiendo de lo que busques.

- idiotas de google (o piratería de Google)

Los Google Dorks son los operadores de búsqueda avanzada de Google, que se introducen en la barra de búsqueda del famoso buscador. Estos son algunos de los operadores más utilizados:- sitio: limita la búsqueda a un nombre de dominio específico

- Tipo de archivo: busca archivos de un tipo particular

- título: buscar páginas con un título específico

- URL interna: buscar páginas con una URL que contenga un término específico

- en el texto: buscar páginas que contengan un texto específico

Por ejemplo:

- Buscar archivos PDF en un sitio específico :

sitio:ejemplo.com tipo de archivo:pdf

- Buscar páginas de inicio de sesión:

intitle: "login " inurl: "admin "

tEncontrar páginas web que contengan listas de archivos y directorios, lo que puede revelar información sensible almacenada accidentalmente en espacios públicos.intitle: "índice de"

- Encuentre archivos que contengan información confidencial:

filetype:xls intext: "nombre de usuario " OR intext: "contraseña "

- Busque páginas que contengan "login.php", que pueden revelar páginas de inicio de sesión o formularios de autenticación vulnerables.

sitio:ejemplo.com inurl:login.php

Otros motores de búsqueda especializados:

- Shodan IoT: buscador especializado en dispositivos conectados a Internet (IoT) y sistemas informáticos. Permite encontrar dispositivos en línea y analizar sus configuraciones. Por ejemplo, puede identificar dispositivos IoT inseguros.

- ZoomEye El Buscador de Servicios Web: un motor de búsqueda que permite a los usuarios extraer datos públicos de servicios web y dispositivos expuestos. Encuentra direcciones IP que interactúan con hosts, redes, puertos abiertos en servidores remotos, el número total de sitios web y dispositivos alojados, y mapas interactivos de usuarios que acceden a distintos dispositivos.

Departamentos especializados

- Maltego El "muro de datos": una herramienta de visualización de la información que reúne datos de distintas fuentes y los muestra en forma de gráficos interactivos. Muy útil para investigar las relaciones entre personas o cartografiar redes corporativas.

- Pie de araña La herramienta de reconocimiento de objetivos: esta herramienta de reconocimiento automatizado de código abierto recopila información de diversas fuentes para elaborar un perfil detallado de un objetivo. En concreto, ofrece la posibilidad de obtener y analizar direcciones IP, rangos CIDR, dominios y subdominios, direcciones de correo electrónico, números de teléfono, nombres de usuario, etc.

- Wappalizador Seguridad: este servicio muy útil permite a los profesionales de la investigación en seguridad identificar rápidamente las tecnologías (CMS, frameworks, etc.) utilizadas en los sitios web.

- La cosechadora Esta herramienta se utiliza para recopilar información sobre dominios, subdominios, direcciones de correo electrónico y empleados.

- Seón Digital Identity Check: esta herramienta sirve para comprobar la identidad digital de una persona u organización asignándole una puntuación de riesgo basada en 50 señales sociales diferentes. Esto permite confirmar la validez de la dirección de correo electrónico o el número de teléfono de un cliente y obtener más información sobre su huella digital.

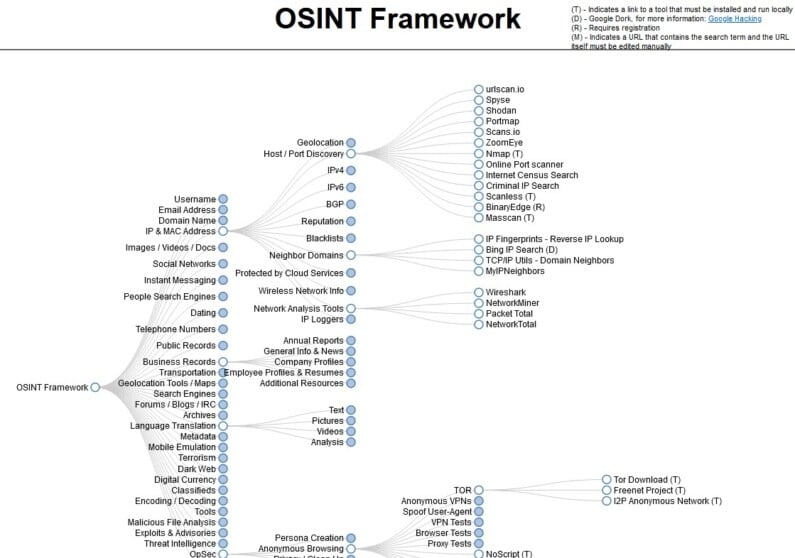

Marcos especializados

- Marco OSINT es una impresionante colección de herramientas OSINT organizadas por categorías

Retos y consideraciones éticas

1. Sobrecarga de información

La ingente cantidad de datos disponibles puede resultar abrumadora con rapidez. Según un estudio, el 61% de los equipos de datos se sienten abrumados por la masa de información que tienen que procesar. Por ello, los CISO deben desarrollar estrategias eficaces para filtrar y priorizar la información relevante.

2. Fiabilidad de los datos

No toda la información encontrada a través de OSINT es necesariamente fiable o actualizada. Por ello, los profesionales deben desarrollar un agudo sentido crítico y aplicar rigurosos procesos de verificación para garantizar la calidad de la información utilizada.

3. 3. Respeto de la intimidad

Aunque la información recopilada sea de acceso público, debe utilizarse respetando la legislación sobre protección de datos y privacidad. Los profesionales deben tener especial cuidado de no cruzar la línea que separa la recopilación legítima de información de la invasión de la intimidad.

4. 4. Marco jurídico

La OSINT debe utilizarse dentro de un marco jurídico estricto. De hecho, los investigadores deben asegurarse de que sus prácticas se ajustan a las leyes y reglamentos vigentes, en particular en lo que respecta a la recogida y tratamiento de datos personales.

Formación en OSINT para mejorar la ciberseguridad de la SI

La OSINT es una poderosa herramienta para los profesionales de la ciberseguridad en su misión de proteger los sistemas de información de su organización. Incorporarla juiciosamente a su arsenal de seguridad es un recurso estratégico.

Al proporcionar una mejor comprensión del entorno de amenazas y de la exposición en línea de la empresa, la OSINT ayuda a reforzar significativamente la postura de seguridad global. Sin embargo, su uso eficaz requiere un planteamiento meditado y estructurado, que tenga en cuenta los retos técnicos, éticos y jurídicos que plantea.

Por ello, el dominio de OSINT se ha convertido en una competencia esencial para cualquier profesional que desee destacar en ciberseguridad. ORSYS ofrece más de 170 cursos internacionales de formación y certificaciones en ciberseguridad dentro de su Academia Cibernéticapara satisfacer todas las necesidades.