Con una potencia de cálculo sin precedentes, el ordenador cuántico podría romper los algoritmos de codificación la seguridad de nuestros clientes. datos sensibles a escala mundial. Los expertos en criptografía ya están preparando su respuesta.

En un futuro no muy lejano, diez años o más, se producirá el llamado "Día Q". supremacía cuántica ". Ese día, un ordenador cuántico superará a los superordenadores más potentes en determinados cálculos.

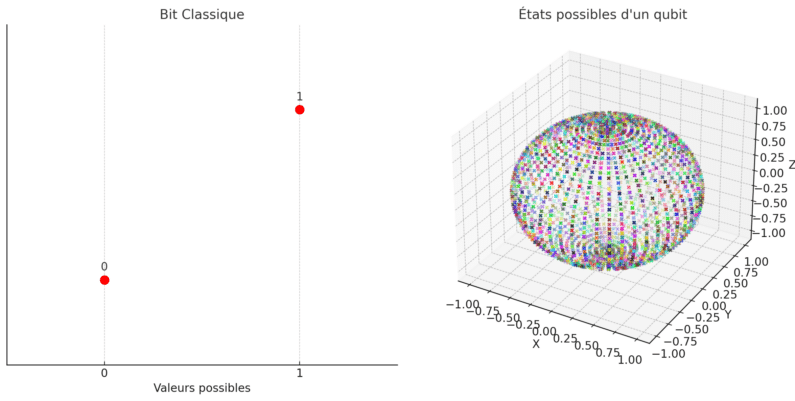

La informática cuántica utiliza "qubits" o bits cuánticos. A diferencia de los bits convencionales, que sólo pueden tomar dos valores (0 ó 1), qubits pueden estar en superposición cuántica. Esto significa que pueden ser 0 y 1 simultáneamente.con probabilidades específicas. Además, los qubits pueden interconectarse, multiplicando sus posibles estados y su potencia de cálculo.

La potencia de los ordenadores cuánticos se mide en qubits. Un ordenador de 53 qubits puede procesar 53 qubits simultáneamente. Esto corresponde a una superposición de 9.007.199.254.740.992 estados posibles (2^53). En otras palabras, en lugar de manipular sólo 5 estados binarios como un ordenador tradicional, ¡la máquina cuántica procesa 9 millones de billones de configuraciones de bits en paralelo!

Esta característica confiere a la computación cuántica tal potencia de cálculo que relegará al olvido a los superordenadores actuales.

En 2019, Google demostró que su ordenador cuántico Sycamore de 53 qubits podía realizar en 3 minutos un cálculo complejo que tardaría unos 10.000 años en completarse que un superordenador convencional.

En junio de 2024, Quantinuum, la empresa de informática cuántica de Honeywell, estableció un nuevo récord. Su ordenador H2-1 de 56 qubits superó 100 veces al Sycamore. Y todo ello consumiendo 30.000 veces menos energía que un superordenador convencional.

Los retos actuales de la informática cuántica

Gigantes tecnológicos como IBM, Google y la china Baidu desarrollan actualmente prototipos de ordenadores cuánticos. Estas máquinas, aunque impresionantes, se enfrentan a grandes retos técnicos.

En concreto, necesitan mejorar su estabilidad y reducir su tasa de error. Los ordenadores cuánticos también deben protegerse de las interferencias magnéticas externas. Además, deben enfriarse a una temperatura cercana al cero absoluto (-273,15 °C), lo que dificulta el acceso a esta tecnología por el momento.

El mundo de la criptografía se debilita

Mientras esperamos los primeros ordenadores cuánticos de venta masiva, previstos para 2035 como muy pronto, ya se plantea la cuestión de cómo se utilizarán. Esta potencia podría mejorar las previsiones meteorológicas o simular los efectos de una molécula para nuevos medicamentos o materiales.

Pero, ¿qué ocurriría si esta tecnología cayera en las manos equivocadas, de un Estado delincuente o de un grupo criminal? Visite ciberseguridadLa potencia de los ordenadores cuánticos pondría en entredicho los fundamentos mismos de la criptografía actual.

Los algoritmos de cifrado (AES, RSA) y las infraestructuras de clave pública (PKI) protegen actualmente nuestra navegación, comunicaciones y transacciones en Internet. Con la computación cuántica, podrían romperse o volverse vulnerables.

Predominan dos métodos de cifrado: RSA, basado en la factorización de grandes números, y ECC (Elliptic Curve Cryptography), que utiliza curvas elípticas para mejorar la eficacia y la seguridad.

La seguridad de los sistemas criptográficos actuales se basa en la dificultad que tienen los ordenadores convencionales para factorizar números grandes y resolver logaritmos discretos.. Factorizar una clave RSA de 1024 bits, que aún se utiliza con frecuencia, implica descomponer un número de unos 309 dígitos de la clave pública en dos factores primos de 512 bits cada uno.

Sin embargo, los ordenadores cuánticos, que utilizanAlgoritmo Shorpueden realizar estos cálculos exponencialmente más rápido, lo que hace vulnerables a los criptosistemas actuales.

“ Cualquier sistema criptográfico es, por definición, rompible.

Philippe Nieuwbourg, analista independiente y formador en ORSYS un curso dedicada a la informática cuántica

Es sólo cuestión de tiempo y, por tanto, de potencia informática. Las llaves actuales son suficientemente complejas y robustas para disuadir a las organizaciones malintencionadas. Del mismo modo, un ladrón no atacará una puerta blindada si tarda varias horas en abrirla.

Los ciberdelincuentes ya están actuando

Esta amenaza es tanto más preocupante cuanto que los actores maliciosos ya están actuando. Aplican el principio de cosecha ahora, desencripta después ("Recoge ahora, descifra después").

Según esta estrategia, ya se están interceptando y almacenando grandes volúmenes de datos sensibles. Estos datos incluyen planos de centrales nucleares, comunicaciones diplomáticas cifradas secretos Los atacantes esperan descifrarlos cuando se disponga de ordenadores cuánticos.

91 % ataques de ransomware incluyen un intento de filtrar datos

Informe "The State of Cybersecurity: 2024 Trends" de Arctic Wolf, 2024

En ciberdelincuentes ha cambiado. Los ataques de ransomware han pasado de un modelo de dos fases (infiltración y cifrado) a otro de tres fases: infiltración, exfiltración de datos y, a continuación, cifrado.

El objetivo principal de los atacantes ha pasado de la extorsión financiera rápida a la obtención de información sensible para venderla o explotarla posteriormente..

Prepararse ahora a la post-cuántica

“ La amenaza cuántica no es una amenaza fantasma, y tenemos que empezar a prepararnos para ella ya. ", dice Samir Battin, CISO en Signaturit Group, líder europeo en soluciones de identidad digital y firma electrónica. En la vieja carrera entre el policía y el ladrón, la respuesta ya se está organizando en el mundo de la criptografía.

Ante esta amenaza, la comunidad científica y los organismos de normalización trabajan activamente para desarrollar soluciones criptográficas resistentes a los ataques cuánticos.

Uso de algoritmos PQC y poscuánticos

En una opiniónla Agence nationale de la sécurité des systèmes d'information (ANSSI) recomienda el uso de criptografía poscuántica (PQC). Esta criptografía engloba algoritmos resistentes a ataques tanto de ordenadores clásicos como cuánticos.

Ventaja: estos algoritmos poscuánticos pueden ejecutarse en ordenadores convencionales.

En agosto de 2024, el Instituto Nacional de Normas y Tecnología (NIST), la agencia federal estadounidense responsable de establecer normas y promover la innovación, publicó las versiones definitivas de sus tres primeras normas de criptografía poscuántica (PQC):

- L-KEM (derivado de CRYSTALS-Kyber) un mecanismo de encapsulación de claves para el cifrado general

- ML-DSA (derivado de CRYSTALS-Dilithium) un algoritmo de firma digital de propósito general basado en redes

- SLH-DSA (derivado de SPHINCS+) un esquema de firma digital sin estado basado en hashing.

El NIST seleccionó estos algoritmos por su resistencia a los ataques cuánticos y clásicos. Además, son compatibles con los sistemas existentes. El NIST anima a las organizaciones a adoptar ya estas nuevas normas. Subraya la importancia de preparar los sistemas de seguridad para la era cuántica.

En Francia, la ANSSI ha elaborado su propia lista, sin hacer recomendaciones.

Próximas soluciones de cifrado "Quantum ready

La ANSSI recomienda el principio de hibridación. Anima a los criptólogos a combinar los PQC con algoritmos convencionales. "Al combinar lo mejor de ambos mundos, este planteamiento permite elevar el nivel de seguridad y proteger frente a posibles riesgos. vulnerabilidades algoritmos poscuánticos frente a la potencia de cálculo de la informática tradicional", afirma Samir Battin. Actualmente en fase de investigación, Signaturit se ha fijado el objetivo de generar firmas cuánticas para 2030.

El editor no es el único que se ha puesto en marcha. Financiado por el programa Francia 2030 y la Unión Europea, el consorcio Hyperform, coordinado por el fabricante de componentes para tarjetas inteligentes Idemia, reúne a ocho actores franceses líderes en ciberseguridad y tecnologías poscuánticas, entre ellos el especialista en cifrado Prim'X. El objetivo es desarrollar una solución soberana resistente a los ordenadores cuánticos.

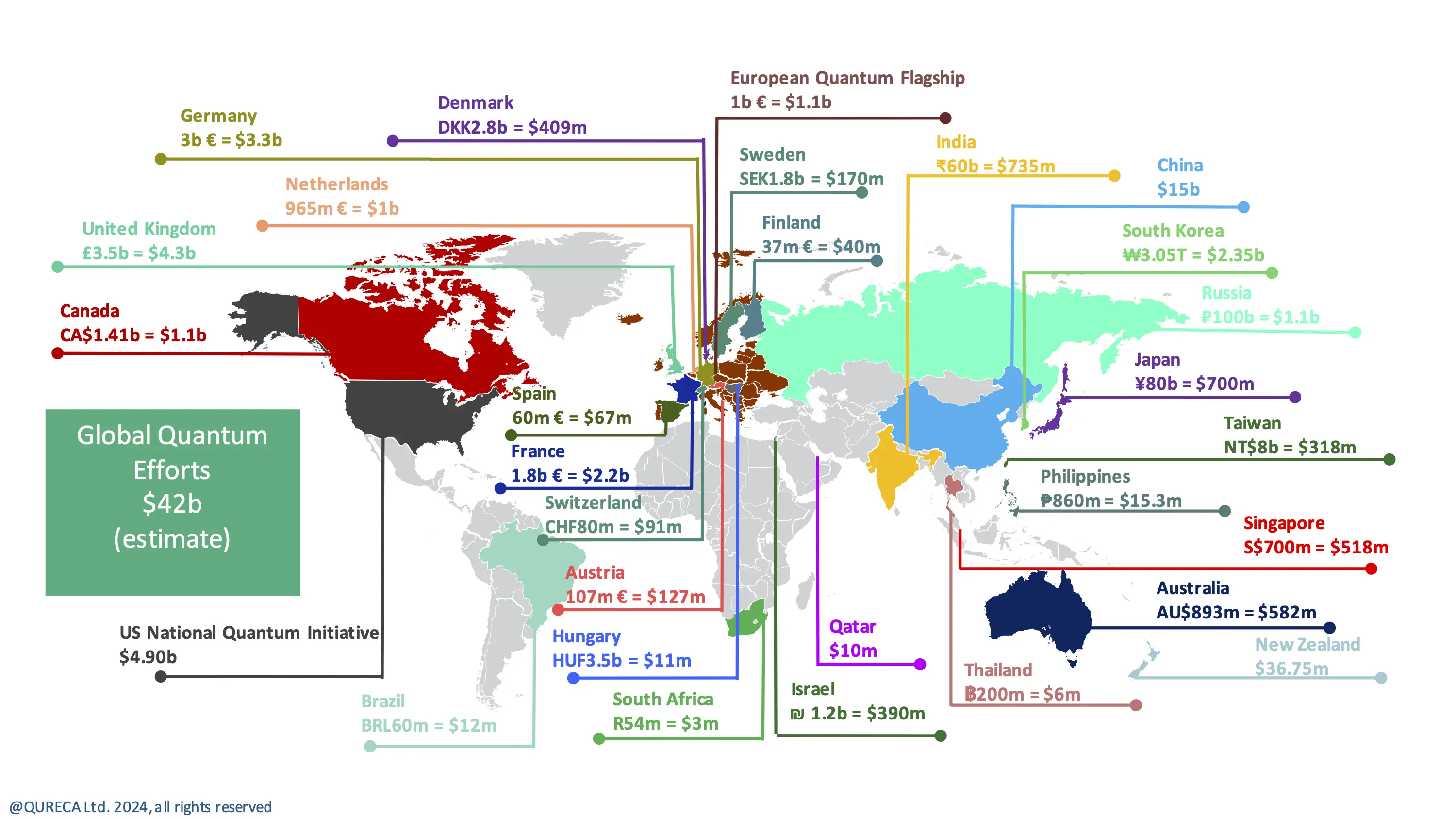

En junio de 2024, la inversión mundial en computación cuántica superará los 40.000 millones de dólares, según la consultora de tecnología cuántica QURECA.

Evaluación de riesgos, cartografía de sistemas sensibles

Mientras los proveedores de tecnologías de cifrado organizan su respuesta, las empresas no deben quedarse de brazos cruzados. Los sectores de defensa, aeroespacial, financiero, de telecomunicaciones y sanitario corren especial peligro. " El peor error sería enterrar la cabeza en la arena "Advierte a Philippe Nieuwbourg.

En su opinión, las empresas deben evaluar la amenaza basándose en la norma ISO 31000 gestión de riesgos. "¿Cuál es el riesgo de que esta amenaza cuántica se produzca en mi empresa? Este riesgo se ponderará en función del nivel de impacto previsto. En el sector bancario, el impacto sería colosal, dada la protección actual de las transacciones financieras. ".

Tras esta evaluación, la empresa elabora un plan de acción para reducir la probabilidad de ocurrencia o su impacto. Por ejemplo, una empresa puede decidir cambiar sus canales de transmisión de información sensible. Otra posibilidad es trazar un mapa de todos los sistemas que utilizan criptografía para prepararlos para el mundo post-cuántico.

La transición a un mundo poscuántico representa un reto técnico y organizativo de primer orden. Aunque la amenaza no es inmediata, es crucial anticiparse a esta evolución. Las empresas y los gobiernos deben actuar ahora para garantizar la seguridad de sus datos a largo plazo.

💡 EN BREVE

¿Cómo podemos prepararnos para la amenaza cuántica?

- Evaluación de riesgos Identificar los activos y procesos críticos que dependen de la criptografía actual.

- Inventario criptográfico Mapear todos los sistemas que utilicen algoritmos potencialmente vulnerables.

- Vigilancia tecnológica Mantenerse al día de los avances en criptografía poscuántica.

- Actualización progresiva adoptando un enfoque híbrido que combina algoritmos clásicos y postcuánticos.

- Formación Sensibilizar a los equipos sobre los retos de la seguridad poscuántica.