EBIOS, ISO 27001 o ISO 27005 : Estos tres enfoques se utilizan para identificar, evaluar y controlar las amenazas a su SI. ¿Cuál debe elegir? ¿Cuál se adapta mejor a su organización? Entre el mapeo de riesgos, el análisis de impacto y el cumplimiento de la normativa, descubra cómo anticiparse a los incidentes y reforzar su resistencia.

La gestión de los riesgos de ciberseguridad se ha convertido en una prioridad para las organizaciones de todos los tamaños, ante el aumento de los ciberataques y su impacto potencialmente devastador.

Para estructurar su enfoque y protegerse contra estas amenazas, las organizaciones disponen de una serie de marcos y métodos, cada uno con sus propias características específicas, ventajas y limitaciones. Entre los más conocidos se encuentran EBIOS Risk Manager (EBIOS RM), así como las normas ISO 27001 e ISO 27005.

Aunque distintos, estos tres enfoques convergen hacia un mismo objetivo: asegurar los sistemas de información, proteger los datos sensibles, garantizar la continuidad de la actividad y preservar la reputación de la organización.

EBIOS Risk Manager: el método francés de eficacia probada

Creada hace más de 25 años por laANSSIEl método EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité - Expresión de las Necesidades e Identificación de los Objetivos de Seguridad) se distingue por su enfoque pragmático e iterativo.

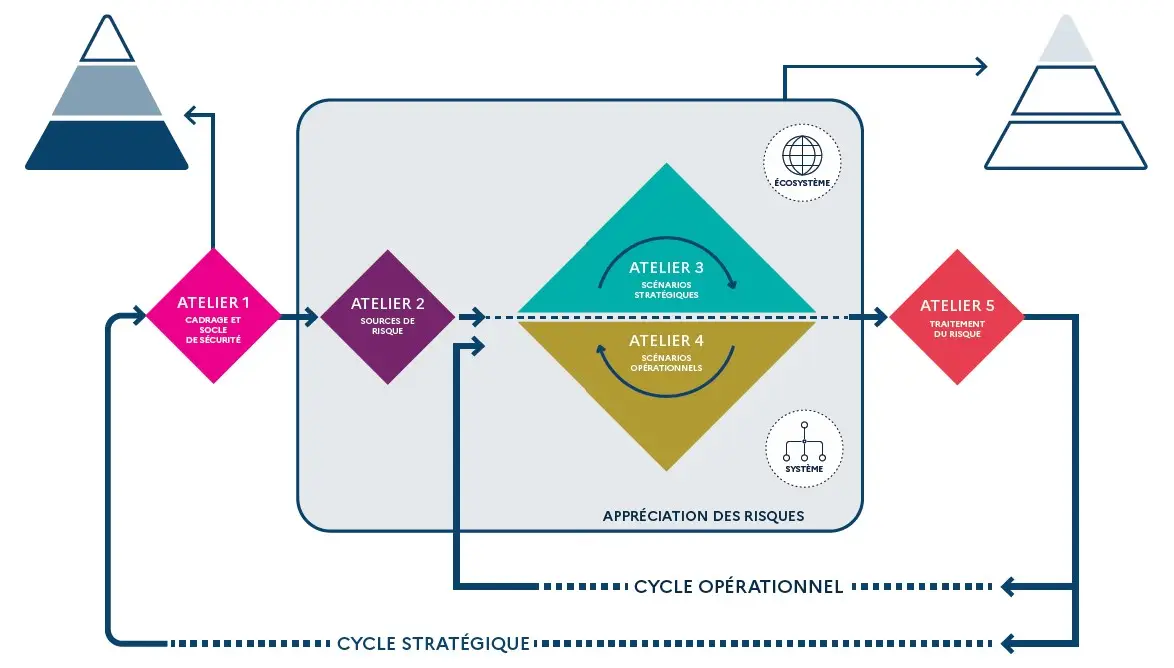

EBIOS RM se estructura en torno a cinco talleres que guían a la organización en el análisis y tratamiento de los riesgos digitales. Fomenta un análisis detallado del ecosistema de la organización. Incluye a socios, proveedores y clientes, con el fin de identificar posibles amenazas y trazar un mapa de los riesgos a los que están expuestos. vulnerabilidades estructura.

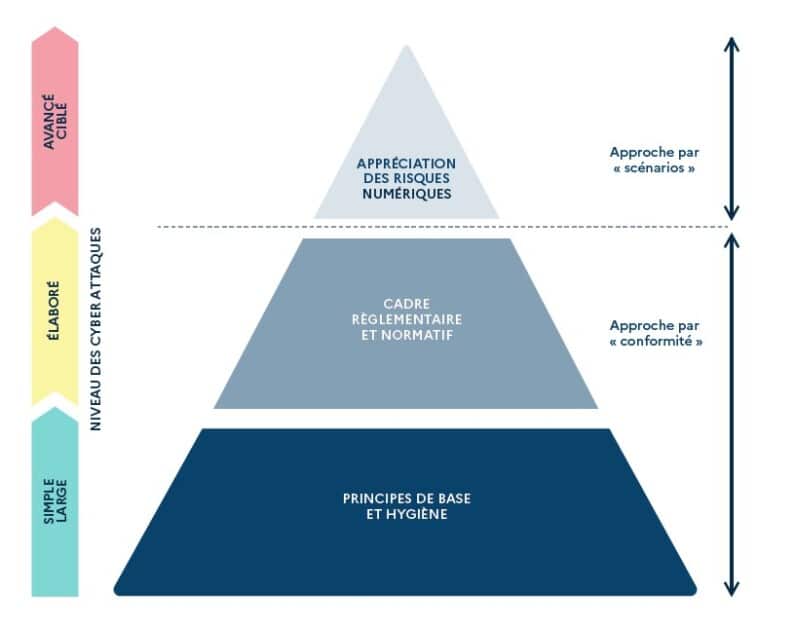

Uno de los puntos fuertes de RM EBIOS reside en su capacidad para combinar un enfoque basado en el cumplimiento para riesgos genéricos y un enfoque basado en escenarios para riesgos más específicos y concretos.

Para los riesgos comunes, RM EBIOS se basa en marcos de referencia de seguridad estándar, como las guías ANSSI o las normas ISO 27000, para identificar las medidas de seguridad básicas que deben implantarse.

Para los riesgos más avanzados, el método sugiere construir escenarios de ataque realistas. En particular, tiene en cuenta las motivaciones y los recursos de los posibles atacantes, con el fin de identificar los puntos débiles del sistema y definir las medidas de seguridad más adecuadas.

EBIOS Risk Manager v1.5, una actualización muy esperada

Tras seis años de práctica y aplicación, la ANSSI ha actualización del gestor de riesgos EBIOS en marzo de 2024. Se trata de la versión 1.5.

Esta versión incorpora cambios basados en los comentarios de la ANSSI y de los usuarios del método. El objetivo principal de estos cambios es que el método sea totalmente conforme con la norma ISO/CEI 27005:2022.

Las principales diferencias con respecto a la versión de 2018 se refieren a aclaraciones para facilitar la comprensión y precisar determinadas etapas. Otra novedad es que el vocabulario utilizado se ajusta a la terminología ISO.

Ventajas de RM EBIOS

Este método favorece un análisis representativo en lugar de exhaustivo, permitiendo un rápida adaptación al cambio el contexto de la amenaza. EBIOS RM ofrece una visión clara del ecosistema. Permite cartografiar el ecosistema de la organización e identificar a las partes interesadas más amenazadoras. Este mapeo, combinado con la identificación de los valores empresariales y los activos de apoyo, proporciona una visión completa del entorno en el que operan los sistemas de información.

RM EBIOS ayuda a identificar los puntos críticos. Gracias a sus escenarios estratégicos y operativos, RM EBIOS facilita la identificación de los puntos de entrada, los relés de propagación y los vectores de explotación más relevantes.

ISO 27001 La norma internacional

ISO/IEC 27001 es una norma internacional que define los requisitos para implantar un sistema de gestión de la seguridad de la información (SGSI).

Proporciona un marco general para la gestión de la seguridad de la información, incluida la gestión de riesgos.

Estructura y proceso

La norma sigue un ciclo PDCA (Planificar-Hacer-Verificar-Actuar):

- Plan (Plan) Establecer el SGSI definiendo el alcance, las políticas, los objetivos, la evaluación de riesgos y el plan de gestión de riesgos.

- Aplicar (Hacer) desplegar y aplicar las medidas y controles de seguridad definidos.

- Consulte Supervisar y revisar el funcionamiento del SGSI, en particular mediante auditorías internas y revisiones de la gestión.

- Actuar Tomar medidas correctivas y preventivas para mejorar continuamente el SGSI.

Ventajas de la norma ISO 27001

La La certificación ISO 27001 está reconocida en todo el mundoLa norma proporciona un marco estructurado para la seguridad de la información. La norma proporciona un marco estructurado para gestionar globalmente la seguridad de la información. El ciclo PDCA fomenta la reevaluación periódica y mejora continua de las medidas de seguridad.

ISO 27005: centrarse en los riesgos

La norma ISO 27005 complementa la norma ISO 27001 centrándose específicamente en la gestión de los riesgos para la seguridad de la información. Proporciona un marco metodológico más detallado para la identificación, evaluación y tratamiento de los riesgos. Para ello, recurre a técnicas tanto cualitativas como cuantitativas.

La norma ISO 27005 fomenta un enfoque flexible y adaptable, que permita a las organizaciones elegir los métodos y herramientas más adecuados para su contexto específico.

Ventajas de la norma ISO 27005

Ofrece una metodología detallada para el análisis de riesgos, con flexibilidad de aplicación y complementariedad con la norma ISO 27001.

¿Qué método elegir?

Ante estas tres opciones, ¿qué método elegir para gestionar eficazmente los riesgos de ciberseguridad? La respuesta dependerá de varios factores, entre ellos :

- El tamaño y la complejidad de la organización

- EBIOS La solución ideal para organizaciones grandes o complejas que requieren un análisis de riesgos en profundidad.

- ISO 27001 Adecuado para una amplia gama de empresas, ya sean pequeñas, medianas o grandes.

- MEHARI : este otro método de gestión de riesgos desarrollado por el Club de la Sécurité de l'Information Français (Clusif) se adapta especialmente bien a las organizaciones más pequeñas con una única sede y un sistema de información centralizado.

- Contexto normativo y requisitos de cumplimiento

- EBIOS RM Referencia en Francia, facilita el cumplimiento de los requisitos reglamentarios nacionales.

- ISO 27001 e ISO 27005 internacionalmente reconocidas, estas normas son ideales para las empresas que operan a escala mundial o que necesitan cumplir normas internacionales.

- Recursos disponibles

- ISO 27001 Su aplicación puede requerir importantes recursos en términos de tiempo, personal y presupuesto.

- EBIOS puede aplicarse de forma más selectiva, lo que puede requerir menos recursos.

- MEHARI ofrece un enfoque estructurado pero accesible para organizaciones con recursos limitados.

- Objetivos de seguridad

- ISO 27001 Sistema de Gestión de la Seguridad de la Información (SGSI): recomendado si el objetivo es implantar un Sistema de Gestión de la Seguridad de la Información (SGSI) completo y certificado.

- EBIOS RM e ISO 27005 Son más apropiados si el objetivo es analizar y afrontar riesgos específicos.

Conclusión

EBIOS, ISO 27001 e ISO 27005 son metodologías complementarias y no competidoras.

Muchas organizaciones optan por combinar estos enfoques para beneficiarse de sus respectivas ventajas. Por ejemplo, una empresa podría utilizar la norma ISO 27001 como marco general para su SGSI, incorporar la norma ISO 27005 para su metodología detallada de análisis de riesgos y recurrir a EBIOS para el desarrollo de escenarios de ataques específicos. La clave está en elegir un enfoque que se adapte a las necesidades, los recursos y la cultura de la organización.

Sea cual sea el método elegido, son esenciales el compromiso de la dirección, la participación activa de las partes interesadas y una cultura de la seguridad bien establecida, con formación y cursos de formación. conciencia de los empleados son factores clave del éxito para una gestión eficaz de los riesgos de ciberseguridad.