Proteger las API es ahora un imperativo para cualquier organización. Son las arterias del mundo digital moderno y generan casi el 71 % del tráfico mundial de Internet. Sin embargo, cada una de sus conexiones puede convertirse en una puerta de entrada para ataques maliciosos. ciberataques. Proteger sus API significa no solo preservar la confidencialidad de sus datos, sino también garantizar la fiabilidad y durabilidad de su infraestructura digital. Descubra los métodos probados para combatir los ataques y las fugas de datos.

Las API son una parte clave del software actual. Permiten que diferentes aplicaciones se comuniquen, compartan datos fácilmente y usen servicios de terceros, creando sistemas digitales conectados entre sí.

Tanto es así que estudios recientes muestran que Las API generan la mayor parte del tráfico mundial de Internet.

71 % del tráfico mundial de Internet procede de intercambios basados en API

Informe Imperva/Thales, 2024

Sin embargo, esta mayor interconexión, aunque beneficiosa para la innovación y el desarrollo, crea al mismo tiempo un número considerable de superficies de ataque para la ciberdelincuentes.

El API mal protegida o inadecuadamente asegurado puede tener consecuencias graves y costosas, entre ellas :

- Laexfiltración de datos sensiblesincluida información personal, financiera o médica confidencial, que puede venderse en el mercado negro o utilizarse para cometer fraudes.

- En denegación de servicio (DoS/DDoS)donde la API se ve desbordada por un volumen masivo de peticiones maliciosas, lo que hace que los servicios sean inaccesibles para los usuarios legítimos.

- En robo de identidad y escaladas de privilegiospermitiendo a los atacantes acceder a los sistemas con mayores derechos que los inicialmente asignados.

- El daños a la reputación de la empresa, lo que puede provocar una pérdida de confianza entre los clientes, así como pérdidas financieras costes. remediaciónmultas reglamentarias y pérdida de ventas.

Asegurar las API no es, por tanto, un "extra" técnico que deba tomarse a la ligera, sino un imperativo estratégico.

Debe basarse en un enfoque multicapa, que abarque la autenticación, la autorización, la protección de flujos, la robustez del código y la supervisión continua.

Sin embargo, según un estudio de Cloudflare publicado en 2024, hasta 25 % de puntos finales Las API no están documentadas. Estas API, a menudo denominadas API sombra Estas "API fantasma" escapan a la supervisión de los equipos de seguridad, lo que aumenta considerablemente el riesgo de vulnerabilidades.

Es más, el auge de la IA, y más concretamente de la LLM como ChatGPT ha provocado un aumento espectacular del uso de bots.

¿Por qué proteger las API? Nuevas amenazas

La adopción masiva de arquitecturas basadas en microservicios ha desencadenado una explosión en la creación de API.

En una arquitectura de microservicios, cada servicio individual requiere generalmente su propia interfaz, lo que conduce a la creación de una compleja red de APIs. Esta red puede llegar a ser extremadamente difícil de controlar de forma centralizada.

Esta proliferación tiene consecuencias directas y de gran alcance para la seguridad, ya que muchas empresas tienen serias dificultades para mantener un inventario completo y preciso de todas sus API en producción.

El azote de las API en la sombra

El " API en la sombra" o API en la sombra, son puntos de acceso a la API que suelen introducir los desarrolladores o usuarios particulares para funciones específicas, sin estar debidamente documentados ni sujetos a procesos de seguridad y protección. gobernanza de la organización. Representan una importante superficie de ataque que no está vigilada por el Departamento de Sistemas de Información (DSI).

Por ejemplo, Cloudflare descubrió casi 31 % API REST adicionales que los identificados por los identificadores de sesión proporcionados por sus clientes, lo que subraya la magnitud de este problema.

La explosión de los bots malos

La explosión del tráfico de bots maliciosos es uno de los principales catalizadores de los incidentes de seguridad de las API..

Si bien parte de este tráfico es generado por bots legítimos (para indexación web, por ejemplo), una proporción alarmante es generada por bots maliciosos.

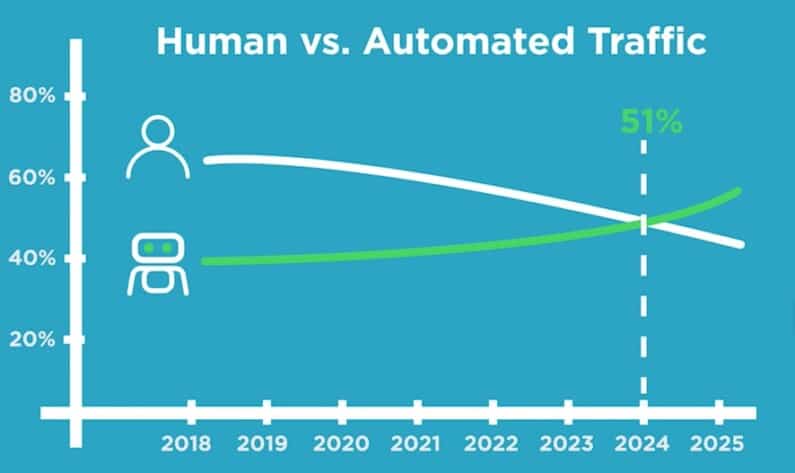

Por primera vez, en 2024, el tráfico generado por bots ha superado al generado por humanosalcanzando 51 % de todo el tráfico web. Una parte importante de este tráfico es automatizado, 37 %, fue generado por bots maliciososSe trata de "bad bots", según el informe Bad Bot Report 2025 de Imperva.

La mayor accesibilidad deIA Generativa ha reducido considerablemente la barrera de entrada para los ciberdelincuentes, permitiéndoles crear y desplegar bots maliciosos a gran escala.

En 2024, Imperva bloqueó una media de 2 millones de ciberataques impulsados por IA cada día. Los atacantes utilizan la IA no solo para generar bots, sino también para perfeccionar sus técnicas y eludir la detección con mayor eficacia.

Las API, objetivo de los bots malignos

Las API se han convertido en el principal objetivo de estos sofisticados bots. En 2024, 44 % del tráfico de bots avanzados se dirigieron a las API, frente a sólo 10% para las aplicaciones web tradicionales. Los bots ya no se contentan con saturar los puntos finales de las API, sino que explotan la lógica empresarial subyacente a estos sistemas para cometer fraudes, extraer datos y eludir los controles de seguridad. Por ejemplo,25 %% ataques mitigados por Imperva se dirigieron específicamente a la lógica empresarial de las API y abusaron de ella.

Las consecuencias económicas son alarmantes. Las API inseguras, combinadas con los ataques automatizados de bots, generan potencialmente 186.000 millones de dólares en pérdidas anuales para las empresas.

La empresa media gestiona hasta 613 puntos finales de APIsegún un estudio de Imperva Threat Research de 2024. Las grandes empresas, sobre todo las que facturan más de 1.000 millones de euros, tienen entre dos y tres veces más probabilidades de sufrir incidentes de seguridad relacionados con las API.

Principales riesgos de no proteger las API

Las API son vulnerables a multitud de ataques, a menudo identificados por laOWASP (Proyecto Abierto de Seguridad de las Aplicaciones Web). He aquí las amenazas más comunes y sus implicaciones:

- Autorización rota a nivel de objeto (BOLA)

Esta es la vulnerabilidad el más crítico según OWASP. Permite a usuarios no autorizados acceder a recursos que no les están destinados.

Por ejemplo, una API puede autenticar correctamente a un usuario, pero aceptar un identificador diferente en el parámetro de solicitud, permitiendo el acceso a los detalles de la cuenta de otro usuario.

El incidente de Authy (Twilio) en julio de 2024, en el que actores maliciosos explotaron un punto final de API inseguro para acceder a 33 millones de números de teléfono, es un ejemplo llamativo.

- Autenticación de usuario defectuosa

Estas vulnerabilidades de autenticación permiten a usuarios no autorizados acceder a la API explotando métodos de autenticación débiles o comprometidos. Esto puede incluir hombre en el medio "Estos ataques están diseñados para robar tokens de sesión válidos. Una implementación incorrecta de los mecanismos de autenticación puede permitir a los atacantes comprometer los tokens de autenticación o explotar vulnerabilidades para suplantar temporal o permanentemente a otros usuarios.

- Exposición excesiva de datos

A menudo, los desarrolladores exponen inadvertidamente más datos de los necesarios a través de sus API, devolviendo información sensible o confidencial que no ha sido solicitada explícitamente por el usuario final. Este exceso de datos puede ser interceptado y explotado.

- Falta de recursos y limitación de tarifas

La ausencia de controles estrictos sobre el número de peticiones que un cliente puede hacer a una API en un periodo de tiempo determinado hace que las API sean extremadamente vulnerables a ataques por parte de denegación de servicio (DoS) y denegación de servicio distribuida (DDoS). Para 2023, no menos de 52 % de los errores de API procesados por Cloudflare fueron 429 códigos (demasiadas solicitudes).

- Defectos de inyección

Los atacantes pueden insertar código malicioso (como Inyecciones SQLNoSQL, o de comandos) en solicitudes de API para obtener acceso no autorizado a bases de datos o sistemas subyacentes, o para manipular datos.

- Asignación masiva

Las API que no validan correctamente los datos de entrada pueden permitir a un atacante modificar varias parámetros en una sola solicitud de API, potencialmente para obtener acceso no autorizado o alterar información crítica.

- Desconfiguración de la seguridad

Una mala gestión de las API expuestas, en particular el hecho de no eliminar las versiones antiguas, obsoletas o de prueba, abre brechas de seguridad que pueden ser aprovechadas por atacantes sofisticados.

- Gestión inadecuada de los activos

Una mala gestión de las API expuestas, en particular el hecho de no eliminar las versiones antiguas, obsoletas o de prueba, abre brechas de seguridad que pueden ser aprovechadas por atacantes sofisticados.

- Registro y supervisión inadecuados

La falta de una supervisión adecuada y de un registro detallado de la actividad de las API dificulta enormemente la detección rápida de incidentes de seguridad y la respuesta eficaz, lo que permite a los atacantes permanecer más tiempo sin ser detectados.

- Falsificación de peticiones del lado del servidor (SSRF)

Esta vulnerabilidad permite manipular la API para dirigirse a otros sistemas internos o externos mediante peticiones cuidadosamente manipuladas, eludiendo así los controles de seguridad.

- Ataques de terceros

Un socio de confianza cuya clave de API legítima se haya visto comprometida puede utilizarse como punto de entrada para acceder a la API de destino de forma no autorizada.

Buenas prácticas para proteger las API

Para establecer una estrategia de seguridad de API realmente sólida, es imprescindible adoptar un enfoque metódico y multicapa. Este enfoque debe incorporar medidas técnicas rigurosas y procesos organizativos sólidos a lo largo de todo el ciclo de vida de la API, desde el diseño hasta el desmantelamiento.

1. Autenticación y autorización sólidas

La primera y más fundamental línea de defensa es laautenticación. Es absolutamente esencial utilizar mecanismos de autenticación sólidos y estandarizarlos en todas sus API.

- Claves API Son fáciles de implementar, pero tienen importantes limitaciones. Generalmente no incluyen información horaria y pueden verse comprometidas si son interceptadas. Evite confiar únicamente en las claves API; si las utiliza, combínelas con otros mecanismos y no las exponga en URL, registros o mensajes de error. Una start-up francesa expuso sus claves API en GitHub, dando acceso a datos sensibles de clientes.

- Fichas JWT (Tokens web JSON) Los tokens JWT están ganando popularidad porque incluyen información sobre el usuario y sus permisos, junto con una fecha de caducidad. BlaBlaCar, por ejemplo, hace un uso extensivo de los tokens JWT para proteger sus API móviles, forzando la reautenticación periódica. Los JWT deben utilizarse internamente; para los clientes externos, son preferibles los tokens opacos.

- OAuth 2.0 OAuth: este protocolo es la referencia para gestionar la delegación de autorizaciones, permitiendo que una aplicación actúe en nombre de un usuario en otro servicio sin revelar nunca los datos de identificación del usuario (como su contraseña). Plataformas como Okta ofrecen una gestión centralizada de las políticas de acceso a las API a través de OAuth 2.0, simplificando la implementación y gestión de autorizaciones complejas.

- AMF (Autenticación multifactor) MFA: imponga MFA para inicios de sesión, pagos y restablecimiento de contraseñas para añadir una capa adicional de seguridad contra ataques automatizados.

- Control de acceso fino y granular (Scopes & Claims): utiliza "scopes" de OAuth para el control de acceso global (por ejemplo, para determinar si un usuario está autorizado a consultar un recurso). Además, implemente un control de acceso granular a nivel de API mediante el uso de tokens "claims" para comprobar si la persona que llama tiene derechos específicos sobre determinados datos o acciones. Como ya se ha mencionado, el Top 10 de seguridad de APIs de OWASP enumera BOLA como la principal vulnerabilidad, y el control de acceso granular es la mejor defensa.

- Rotación de llaves Al igual que las cerraduras se cambian con regularidad para reforzar la seguridad física, las claves API deben renovarse periódicamente, idealmente mediante un proceso automatizado. En Criteo, la rotación automática de las claves API cada 90 días ha reducido los incidentes de claves comprometidas en 80%.

- Arquitectura Confianza cero El principio de confianza cero es fundamental: no confíe implícitamente en ninguna entidad, ya sea interna o externa. Cada solicitud de API debe autenticarse sistemáticamente, autorizarse y verificarse continuamente, aunque proceda del interior de su red.

2. Cifrado y protección de datos en tránsito

- HTTPS (TLS/SSL) HTTPS es el estándar mínimo absoluto para proteger la confidencialidad e integridad de los datos en tránsito. Todas las comunicaciones API, incluidas las internas de su infraestructura, deben utilizar imperativamente HTTPS para evitar escuchas y manipulaciones. Utilice las últimas versiones de TLS.

- Cifrado aplicación Para los datos especialmente sensibles, se requiere un cifrado adicional a nivel de aplicación. Société Générale utiliza un cifrado doble para sus API bancarias, aunque el canal HTTPS ya está descifrado.

- Gestión de certificados Automatizar la renovación de los certificados TLS es esencial para evitar interrupciones del servicio por caducidad. OVHcloud gestiona más de 100.000 certificados TLS para sus clientes mediante un sistema de renovación automática, reduciendo 99 incidencias %.

3. Validación y saneamiento de entradas

- Principio de desconfianza por defecto Cualquier dato enviado a una API debe considerarse potencialmente peligroso hasta que se demuestre lo contrario.

- Validación del formato Compruebe que los datos recibidos corresponden al formato esperado (por ejemplo, un campo numérico debe ser un número, una dirección de correo electrónico debe tener una estructura válida). Cualquier dato que no cumpla debe ser rechazado.

- Saneamiento (limpieza) Filtrado de datos: limpiar meticulosamente los datos entrantes para neutralizar cualquier elemento potencialmente peligroso, aunque parezca válido a primera vista. Esto incluye filtrar caracteres especiales y etiquetas HTML/JavaScript.

- Prevención de ataques mediante inyección Utilice consultas preparadas (para bases de datos) y valide rigurosamente todas las entradas para contrarrestar eficazmente las inyecciones SQL, XSS (Cross-Site Scripting) y otros tipos de inyecciones.

4. Limitación de velocidad y protección DDoS

- Limitación de velocidad impone límites estrictos al número de solicitudes que un cliente individual puede realizar en un periodo de tiempo determinado. Leboncoin, por ejemplo, aplica distintos niveles de limitación: 100 solicitudes/hora para usuarios anónimos, 1.000/hora para usuarios autentificados y 10.000/hora para socios profesionales, adaptando así la política a las necesidades.

- Protección DDoS requiere medidas más sofisticadas para absorber o bloquear volúmenes masivos de solicitudes maliciosas que intentan saturar la API y dejarla indisponible. OVHcloud ha demostrado su resiliencia resistir un ataque DDoS de 840 Gbps en 2023 gracias a una arquitectura distribuida y sistemas de filtrado automático. Cloudflare, líder en este campo, bloquea una media de 182.000 millones de peticiones maliciosas al día.

- Uso de WAF (Aplicación Web Cortafuegos) Un WAF se despliega aguas arriba de la API para analizar y bloquear las solicitudes y respuestas que infringen las normas de seguridad predefinidas o se dirigen a vulnerabilidades conocidas, actuando como un escudo protector.

5. Supervisión, registro y detección de intrusiones

- Registro exhaustivo Registros: capturan toda la información esencial sobre cada solicitud de API (quién realizó la solicitud, cuándo, la respuesta recibida, la duración de la solicitud). Estos registros son cruciales para detectar rápidamente actividades sospechosas. Sin embargo, es vital evitar el registro de información sensible o confidencial.

- Análisis del comportamiento La API: establezca líneas de base de comportamiento normal para sus API y sus usuarios, de modo que pueda identificar anomalías y desviaciones significativas. La inteligencia artificial puede ayudar mucho a detectar patrones complejos que, de otro modo, escaparían a la supervisión tradicional.

- Alertas en tiempo real Sistemas de alerta: establezca sistemas de alerta para notificar inmediatamente al personal de seguridad adecuado cuando se detecten incidentes potenciales, incluso para los llamados ataques "bajos y lentos" que están diseñados para ser sigilosos.

6. Gestión del ciclo de vida y gobernanza de las API

- Pasarelas API Estas pasarelas centralizan la gestión del tráfico y aplican políticas de seguridad a todas las solicitudes. Esto significa que puede implementar y gestionar funciones de seguridad críticas como la limitación de velocidad, el bloqueo de solicitudes, el registro, la autenticación y la autorización para todas las solicitudes de API entrantes. Imperva Cloud WAF, Cloudflare API Gateway y WAF Gateway son ejemplos de soluciones completas.

- Inventario y descubrimiento de API Mantenga un inventario actualizado y completo de todas las API expuestas, incluidas las API en la sombra. Herramientas especializadas como AppTrana, Cloudflare API Gateway, Graylog API Security y Cequence ofrecen funciones de descubrimiento automático de API para ayudarle en esta tarea.

- Auditorías y pruebas de penetración continuas seguridad: integrar las pruebas de seguridad en todo el ciclo de desarrollo (enfoque DevSecOps). Las pruebas automatizadas, el fuzzing, los escaneos de vulnerabilidades y las auditorías manuales (pruebas de penetración) son esenciales para identificar vulnerabilidades antes de que sean explotadas. Soluciones como Probely y APIsec pueden integrarse en los pipelines CI/CD para automatizar las pruebas de seguridad.

- Separación de departamentos Segmentación: separar lógica y físicamente los servicios API internos de los dirigidos al exterior. Esta segmentación impide que los ataques externos se propaguen y afecten directamente a los procesos empresariales internos críticos.

- Estrategia adaptativa No aplique todas las técnicas de mitigación de forma simultánea y estática. Adopte un enfoque adaptativo ajustando dinámicamente los límites de velocidad, los controles de acceso y los mecanismos de detección de bots en función de los patrones de tráfico en tiempo real y los niveles de riesgo observados.

Defensa en profundidad: seguridad operativa

Una vez desplegada, una API requiere una protección continua. Una estrategia de defensa por capas, que combine herramientas complementarias, es la forma más eficaz de bloquear las amenazas en tiempo real.

Capas protectoras

Filtra los ataques conocidos (SQLi, XSS) y las solicitudes maliciosas basándose en firmas.

Gestiona la autenticación, la autorización, la limitación de velocidad y el enrutamiento.

Sus servicios API

El papel de la IA en la seguridad de las API

La inteligencia artificial es un arma de doble filo en lo que respecta a la seguridad de las API. Por un lado, es explotada por los atacantes para alimentar ataques bot cada vez más sofisticados y difíciles de detectar. El sitio bots polimórficosPor ejemplo, pueden cambiar constantemente de aspecto y comportamiento para eludir las defensas tradicionales.

Por otro lado, la IA es un valioso y poderoso aliado para la defensa. Los sistemas de vigilancia impulsados por IA son capaces de procesar volúmenes masivos de tráfico API en tiempo real y detectar amenazas con mucha mayor precisión que los métodos manuales o basados en reglas fijas.

La IA puede perfeccionar significativamente la detección de bots adaptándose continuamente a las nuevas amenazas, proporcionando análisis avanzados de comportamiento que diferencian eficazmente las interacciones humanas legítimas de la actividad maliciosa de los bots.

Para saber más, lea nuestro libro blanco :

¿Qué herramientas se necesitan para proteger las API?

El mercado ofrece multitud de herramientas para reforzar la seguridad de las API:

- Plataformas completas de seguridad de API Seguridad de las aplicaciones: soluciones como Imperva Application Security, Cloudflare API Shield, AppTrana, Cequence y 42Crunch ofrecen conjuntos de funciones integradas. Suelen ofrecer descubrimiento automático de API, protección integral contra las 10 principales vulnerabilidades de API de OWASP, protección avanzada contra bots y ataques DDoS, y detección de fugas de datos.

- Herramientas de comprobación y supervisión Herramientas como Postman, Apache JMeter, Assertible, Insomnia, Karate, Katalon Studio, Sauce Labs Platform for Test, SoapUI/ReadyAPI y Swagger son esenciales para diseñar, desarrollar, probar y supervisar no solo el rendimiento, sino también la seguridad de las API a lo largo de su ciclo de vida.

- Soluciones de autenticación y autorización La solución OAuth: proveedores como Okta y Curity están especializados en la gestión centralizada de la autenticación y la autorización, en particular para los servidores OAuth, garantizando una gestión segura de las identidades y el acceso a las API.

Proteger las API: un imperativo estratégico

Asegurar las API no es sólo una opción técnica, es un imperativo estratégico para el futuro a largo plazo de su organización.

Ante el aumento exponencial del número de API desplegadas y la creciente sofisticación de los ataques de bots, un enfoque proactivo, multicapa y en continua adaptación es esencial.

Invirtiendo en buenas prácticas de seguridad, adoptando las herramientas adecuadas y promover activamente una cultura de seguridad integrada desde las primeras fases de desarrollo (DevSecOps)Usted está construyendo los cimientos de un ecosistema digital sostenible, resistente y digno de confianza.

Al hacerlo, convertirá el reto de la seguridad de las API de una simple limitación en una auténtica ventaja competitiva, protegiendo sus activos más valiosos y garantizando la confianza de sus usuarios y socios.