Avec une puissance de calcul sans précédent, l’ordinateur quantique pourrait casser les algorithmes de chiffrement actuels, compromettant ainsi la sécurité des données sensibles à l’échelle mondiale. Les experts en cryptographie préparent déjà la riposte.

Dans un futur proche, dix ans ou plus, surviendra le « Q Day », marquant ce que l’on appelle « la suprématie quantique ». Ce jour-là, un ordinateur quantique surpassera les supercalculateurs les plus puissants dans certains calculs.

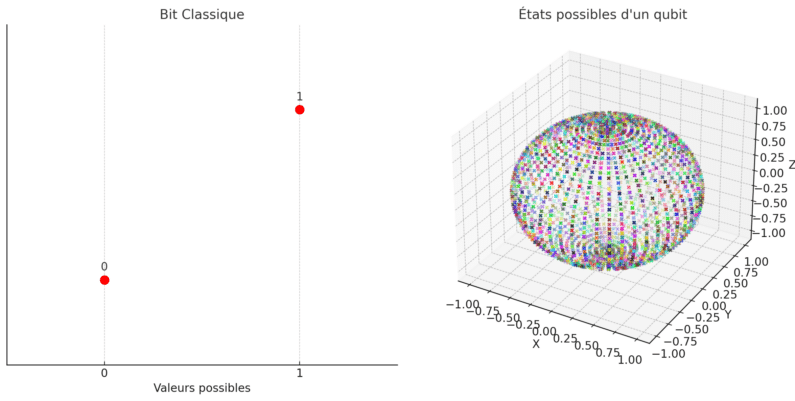

L’informatique quantique utilise des « qubits » ou bits quantiques. Contrairement aux bits classiques qui ne peuvent prendre que deux valeurs (0 ou 1), les qubits peuvent être en superposition quantique. Cela signifie qu’ils peuvent être à la fois 0 et 1 simultanément, avec des probabilités spécifiques. De plus, les qubits peuvent s’intriquer entre eux, multipliant ainsi leurs états possibles et la puissance de calcul.

La puissance des ordinateurs quantiques se mesure en nombre de qubits. Un ordinateur à 53 qubits peut traiter 53 qubits simultanément. Cela correspond à une superposition de 9 007 199 254 740 992 états possibles (2^53). Autrement dit, au lieu de manipuler seulement 5 états binaires comme un ordinateur traditionnel, la machine quantique traite 9 millions de milliards de configurations de bits en parallèle !

Cette caractéristique offre à l’informatique quantique une telle puissance de calcul qu’elle reléguera les supercalculateurs actuels aux oubliettes.

En 2019, Google a démontré que son ordinateur quantique Sycamore à 53 qubits pouvait exécuter en 3 minutes un calcul complexe qui prendrait environ 10 000 ans à un supercalculateur classique !

En juin 2024, Quantinuum, l’entreprise d’informatique quantique d’Honeywell, a établi un nouveau record. Son ordinateur H2-1 de 56 qubits a surpassé de 100 fois les performances de Sycamore. Tout en consommant 30 000 fois moins d’énergie qu’un supercalculateur classique !

Les défis actuels de l’informatique quantique

Actuellement, les géants technologiques, tels IBM, Google, et le chinois Baidu, développent des prototypes d’ordinateurs quantiques. Ces machines, bien qu’impressionnantes, font face à des défis techniques majeurs.

Elles doivent notamment améliorer leur stabilité et réduire leur taux d’erreur. De plus, les ordinateurs quantiques nécessitent une protection contre les interférences magnétiques extérieures. Ils doivent également être refroidis à une température proche du zéro absolu (-273,15 °C), rendant cette technologie difficilement accessible pour l’instant.

Le monde de la cryptographie fragilisé

En attendant les premiers ordinateurs quantiques grand public, au mieux en 2035, se pose déjà la question de leur usage. Cette puissance pourrait améliorer les prévisions météo ou simuler les effets d’une molécule pour de nouveaux médicaments ou matériaux.

Mais que se passerait-il si cette technologie tombait entre de mauvaises mains, un État malveillant ou un groupe criminel ? En cybersécurité, la puissance des ordinateurs quantiques remettrait en cause les fondements mêmes de la cryptographie actuelle.

Les algorithmes de chiffrement (AES, RSA) et les infrastructures à clé publique (PKI) sécurisent actuellement nos navigations, communications et transactions sur Internet. Avec l’informatique quantique, elles pourraient être cassées ou devenir vulnérables.

Deux méthodes de chiffrement dominent : RSA, fondé sur la factorisation des grands nombres, et ECC (Elliptic Curve Cryptography), qui utilise les courbes elliptiques pour améliorer l’efficacité et la sécurité.

La sécurité des systèmes cryptographiques actuels repose sur la difficulté qu’ont les ordinateurs classiques à factoriser de grands nombres et à résoudre des logarithmes discrets. Factoriser une clé RSA de 1024 bits, encore fréquemment utilisée, consiste à décomposer un nombre d’environ 309 chiffres, issu de la clé publique, en deux facteurs premiers de 512 bits chacun.

Cependant, les ordinateurs quantiques, utilisant l’algorithme de Shor, peuvent effectuer ces calculs de manière exponentielle plus rapidement, rendant ainsi les cryptosystèmes actuels vulnérables.

« Tout système de cryptographie est, par définition, cassable.

Philippe Nieuwbourg, analyste indépendant et formateur chez ORSYS d’un cours dédié à l’informatique quantique

Il s’agit seulement d’une question de temps et donc de puissance de calcul. Les clés actuelles sont suffisamment complexes et robustes pour décourager des organisations malveillantes. De même, un cambrioleur ne s’attaquera pas à une porte blindée si son ouverture exige plusieurs heures. »

Les cybercriminels passent déjà à l’action

Cette menace est d’autant plus préoccupante que des acteurs malveillants agissent déjà. Ils appliquent le principe du « harvest now, decrypt later » (collecter maintenant, déchiffrer plus tard).

Selon cette stratégie, de grands volumes de données sensibles seraient d’ores et déjà interceptés et stockés. Ces données comprennent des plans de centrales nucléaires, des communications diplomatiques chiffrées, des secrets industriels… Les attaquants espèrent les déchiffrer une fois les ordinateurs quantiques disponibles.

91 % des attaques par ransomware comprennent une tentative d’exfiltration de données

Rapport « The State of Cybersecurity: 2024 Trends » d’Arctic Wolf, 2024

La stratégie des cybercriminels a changé. Les attaques par rançongiciel sont passées d’un modèle en deux étapes (infiltration et chiffrement) à un modèle en trois étapes : infiltration, exfiltration de données puis chiffrement.

L’objectif principal des attaquants est passé de l’extorsion financière rapide à l’obtention d’informations sensibles à vendre ou à exploiter ultérieurement.

Se préparer dès maintenant au post-quantique

« La menace quantique n’a rien d’une menace fantôme, il faut s’y préparer dès maintenant », affirme, de son côté, Samir Battin, RSSI chez Signaturit Group, leader européen des solutions d’identité numérique et de signature électronique. Dans la sempiternelle course entre le gendarme et le voleur, la riposte s’organise déjà dans le monde de la cryptographie.

Face à cette menace, la communauté scientifique et les organismes de normalisation travaillent activement au développement de solutions de cryptographie résistantes aux attaques quantiques.

Utiliser des algorithmes PQC, post-quantiques

Dans un avis, l’Agence nationale de la sécurité des systèmes d’information (ANSSI) recommande de recourir à la cryptographie post-quantique (PQC). Cette cryptographie englobe des algorithmes résistants aux attaques des ordinateurs classiques et quantiques.

Avantage : ces algorithmes post-quantiques peuvent être exécutés sur des ordinateurs classiques.

En aout 2024, le National Institute of Standards and Technology (NIST), l’organisme fédéral américain chargé d’établir des normes et de promouvoir l’innovation, a publié les versions définitives de ses trois premières normes de cryptographie post-quantique (PQC) :

- L-KEM (dérivé de CRYSTALS-Kyber) : un mécanisme d’encapsulation de clé pour le chiffrement général

- ML-DSA (dérivé de CRYSTALS-Dilithium) : un algorithme de signature numérique à usage général basé sur les réseaux

- SLH-DSA (dérivé de SPHINCS+) : un schéma de signature numérique sans état basé sur le hachage.

Le NIST a sélectionné ces algorithmes pour leur résistance aux attaques quantiques et classiques. Ils sont aussi compatibles avec les systèmes existants. Le NIST encourage les organisations à intégrer ces nouvelles normes dès maintenant. Il souligne l’importance de préparer les systèmes de sécurité pour l’ère quantique.

En France, l’ANSSI a dressé sa propre liste, sans toutefois émettre de recommandations.

Des solutions de chiffrement bientôt « quantum ready »

L’ANSSI préconise le principe d’hybridation. Elle encourage les cryptologues à combiner les PQC avec des algorithmes classiques. « En associant le meilleur des deux mondes, cette approche permet d’élever le niveau de sécurité et de se prémunir d’éventuelles vulnérabilités des algorithmes post-quantiques face à la puissance de calcul de l’informatique traditionnelle », juge Samir Battin. Actuellement en phase d’étude, Signaturit se fixe pour objectif de générer des signatures quantiques d’ici 2030.

L’éditeur n’est pas le seul dans les starting-blocks. Financé par le programme France 2030 et l’Union européenne, le consortium Hyperform, coordonné par le fabricant de composants de cartes à puce Idemia, réunit huit acteurs français, leaders dans les domaines de la cybersécurité et du post-quantique dont le spécialiste du chiffrement Prim’X. Objectif : développer une solution souveraine résistante aux ordinateurs quantiques.

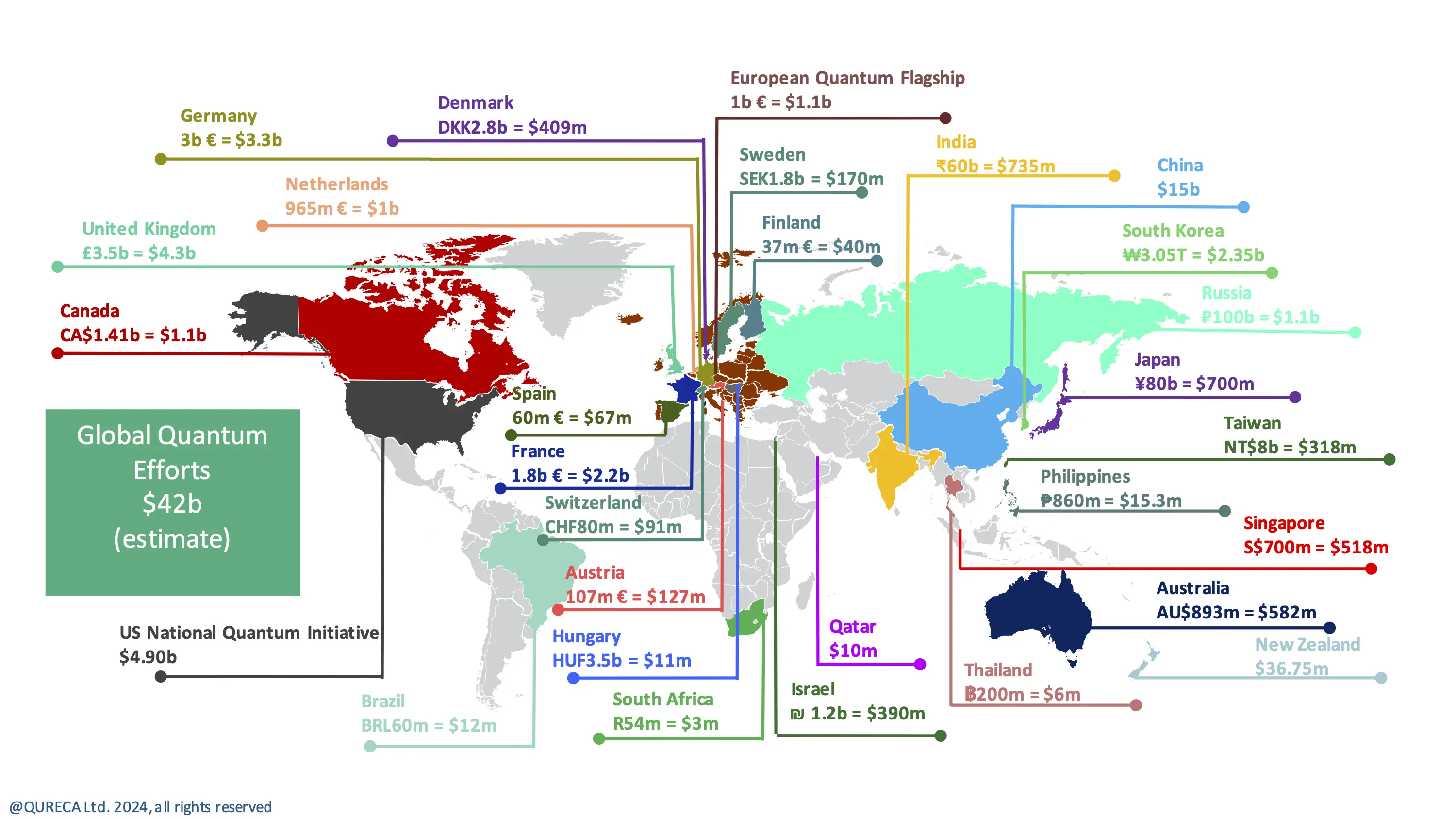

En juin 2024, les investissements mondiaux dans l’informatique quantique dépassent les 40 milliards de dollars, selon la société de conseil en technologies quantiques QURECA.

Évaluer les risques, cartographier les systèmes sensibles

Si les fournisseurs de technologies de chiffrement organisent la riposte, les entreprises ne doivent pas rester les bras ballants. Les acteurs de la défense, de l’aérospatial, de la finance, des télécoms et de la santé sont particulièrement exposés. « La pire erreur serait de se cacher la tête dans le sable », avertit Philippe Nieuwbourg.

Selon lui, les entreprises doivent évaluer la menace en s’appuyant sur la norme ISO 31000 de gestion des risques. « Quel est le risque de survenance de cette menace quantique dans mon métier ? Ce risque de survenance sera pondéré par le niveau d’impact envisagé. Dans le secteur bancaire, l’impact serait colossal vu la protection actuelle des transactions financières ».

Après cette évaluation, l’entreprise élabore un plan d’action pour réduire la probabilité de survenance ou ses impacts. Une entreprise pourrait ainsi décider de changer ses canaux de transmission des informations sensibles. Sinon, elle doit cartographier tous les systèmes utilisant la cryptographie pour les préparer au monde post-quantique.

La transition vers un monde post-quantique représente un défi technique et organisationnel majeur. Bien que la menace ne soit pas immédiate, il est crucial d’anticiper cette évolution. Entreprises et gouvernements doivent agir dès maintenant pour garantir la sécurité de leurs données à long terme.

💡 EN BREF

Comment se préparer à la menace quantique ?

- Évaluation des risques : identifier les actifs et processus critiques dépendant de la cryptographie actuelle.

- Inventaire cryptographique : cartographier tous les systèmes utilisant des algorithmes potentiellement vulnérables.

- Veille technologique : suivre les avancées en matière de cryptographie post-quantique.

- Mise à jour progressive : adopter une approche hybride combinant algorithmes classiques et post-quantiques.

- Formation : sensibiliser les équipes aux enjeux de la sécurité post-quantique.