Sécuriser les API est aujourd’hui un impératif pour toute organisation. Véritables artères du numérique moderne, elles génèrent près de 71 % du trafic Internet mondial. Pourtant, chacune de leurs connexions peut devenir une porte d’entrée pour des cyberattaques. Protéger ses API, c’est non seulement préserver la confidentialité de ses données, mais aussi assurer la fiabilité et la pérennité de son infrastructure digitale. Découvrez les méthodes qui ont fait leurs preuves pour lutter contre les attaques et les fuites de données.

Les API sont au cœur de l’architecture logicielle contemporaine, agissant comme des connecteurs indispensables. Elles permettent aux différentes applications de communiquer entre elles, d’échanger des données de manière fluide et de piloter des services tiers, créant ainsi des écosystèmes numériques complexes et interdépendants.

À tel point que les études récentes montrent que les API génèrent la majeure partie du trafic internet mondial.

71 % du trafic internet mondial provient d’échanges basés sur des API

Rapport Imperva/Thales, 2024

Cependant, cette interconnexion accrue, bien que bénéfique pour l’innovation et le développement, crée simultanément un nombre considérable de surfaces d’attaque pour les cybercriminels.

Une API mal protégée ou insuffisamment sécurisée peut entraîner des conséquences graves et coûteuses, notamment :

- L’exfiltration de données sensibles, incluant des informations personnelles, financières, ou médicales confidentielles, qui peuvent être vendues sur le marché noir ou utilisées pour des fraudes.

- Des dénis de service (DoS/DDoS), où l’API est submergée par un volume massif de requêtes malveillantes, rendant les services inaccessibles pour les utilisateurs légitimes.

- Des usurpations d’identité et des escalades de privilèges, permettant aux attaquants d’accéder à des systèmes avec des droits supérieurs à ceux qui leur sont initialement attribués.

- Une dégradation de la réputation de l’entreprise, pouvant entraîner une perte de confiance des clients, ainsi que des pertes financières significatives dues aux coûts de remédiation, aux amendes réglementaires et à la perte de chiffre d’affaires.

La sécurisation des API n’est donc pas un simple “bonus” technique à prendre à la légère, mais un impératif stratégique.

Elle doit reposer sur une démarche multicouche, qui couvre l’authentification, l’autorisation, la protection des flux, la robustesse du code et la surveillance continue.

Or, selon une étude de Cloudflare publiée en 2024, jusqu’à 25 % des endpoints API des entreprises ne sont pas documentés. Ces API, souvent désignées sous le terme de « shadow API » ou API fantômes, échappent à la supervision des équipes de sécurité, augmentant considérablement les risques de failles.

De plus, l’essor des IA et plus particulièrement des LLM comme ChatGPT a conduit à une augmentation spectaculaire de l’utilisation des bots.

Pourquoi sécuriser les API ? Les nouvelles menaces

L’adoption massive d’architectures basées sur les microservices a déclenché une explosion de la création d’API.

Dans une architecture de microservices, chaque service individuel nécessite généralement sa propre interface, ce qui conduit à la création d’un réseau complexe d’API. Ce réseau peut devenir extrêmement difficile à contrôler de manière centralisée.

Cette prolifération a des conséquences directes et profondes sur la sécurité, car de nombreuses entreprises peinent sérieusement à maintenir un inventaire complet et précis de toutes leurs API en production.

Le fléau des shadow API

Les « Shadow API« , ou API fantômes, sont des points d’accès API qui sont souvent introduits par des développeurs ou des utilisateurs individuels pour des fonctions spécifiques, sans être dûment documentés ou soumis aux processus de sécurité et de gouvernance de l’organisation. Elles représentent une surface d’attaque significative et non surveillée par la Direction des Systèmes d’Information (DSI).

Par exemple, Cloudflare a découvert près de 31 % d’API REST supplémentaires par rapport à celles identifiées par les identificateurs de session fournis par leurs clients, soulignant l’ampleur de ce problème.

L’explosion des bad bots

L’explosion du trafic bot malveillant est un catalyseur majeur des incidents de sécurité API.

Si une partie de ce trafic est générée par des bots légitimes (par exemple, pour l’indexation web), une proportion alarmante est le fait de bots malveillants.

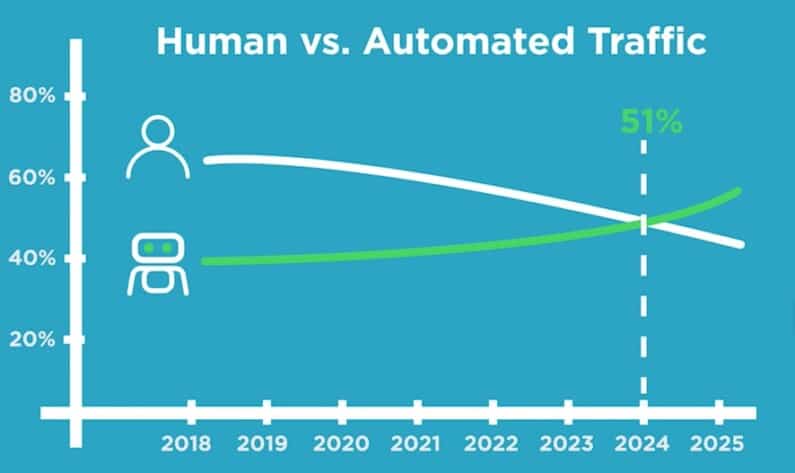

Pour la première fois, en 2024, le trafic généré par des bots a dépassé celui des humains, atteignant 51 % de tout le trafic web. Une part significative de ce trafic automatisé, 37 %, était générée par des bots malveillants, des « bad bots », selon l’étude Bad Bot Report 2025, d’Imperva.

L’accessibilité accrue des outils d’IA générative a considérablement abaissé la barrière à l’entrée pour les cybercriminels, leur permettant de créer et de déployer des bots malveillants à grande échelle.

En 2024, Imperva a bloqué en moyenne 2 millions d’attaques cybernétiques alimentées par l’IA chaque jour. Les attaquants utilisent l’IA non seulement pour générer des bots, mais aussi pour affiner leurs techniques afin de contourner la détection plus efficacement.

Les API, cibles des bad bots

Les API sont devenues une cible privilégiée pour ces bots sophistiqués. En 2024, 44 % du trafic bot avancé ciblait les API, contre seulement 10% pour les applications web traditionnelles. Les bots ne se contentent plus de submerger les points de terminaison API ; ils exploitent la logique métier sous-jacente à ces systèmes pour commettre des fraudes, extraire des données et contourner les contrôles de sécurité. Par exemple,25 %% des attaques atténuées par Imperva ciblaient et abusaient spécifiquement de la logique métier des API.

Les conséquences économiques sont alarmantes. L’insécurité des API, combinée aux attaques automatisées par bots, génère potentiellement 186 milliards de dollars de pertes annuelles pour les entreprises.

Une entreprise gère en moyenne jusqu’à 613 points de terminaison d’API, selon une étude Imperva Threat Research de 2024. Les grandes entreprises, en particulier celles dont le chiffre d’affaires dépasse le milliard d’euros, sont deux à trois fois plus susceptibles de subir des incidents de sécurité liés aux API.

Les principaux risques de ne pas sécuriser les API

Les API sont vulnérables à une multitude d’attaques, souvent recensées par l’OWASP (Open Web Application Security Project). Voici les menaces les plus courantes et leurs implications :

• Broken Object-Level Authorization (BOLA)

C’est la vulnérabilité la plus critique selon l’OWASP. Elle permet à un utilisateur non autorisé d’accéder à des ressources qui ne lui sont pas destinées.

Par exemple, une API peut authentifier correctement un utilisateur, mais accepter un identifiant différent dans le paramètre de requête, permettant ainsi d’accéder aux détails d’un autre compte utilisateur.

L’incident d’Authy (Twilio) en juillet 2024, où des acteurs malveillants ont exploité un point de terminaison API non sécurisé pour accéder à 33 millions de numéros de téléphone, en est un exemple frappant.

• Broken User Authentication

Ces vulnérabilités d’authentification permettent à des utilisateurs non autorisés d’accéder à l’API en exploitant des méthodes d’authentification faibles ou compromises. Cela peut inclure des attaques de type « man-in-the-middle » visant à voler des jetons de session valides. L’implémentation incorrecte des mécanismes d’authentification peut permettre aux attaquants de compromettre les jetons d’authentification ou d’exploiter les failles pour usurper temporairement ou définitivement l’identité d’autres utilisateurs.

• Excessive Data Exposure

Souvent, les développeurs exposent par inadvertance plus de données que nécessaire via leurs API, renvoyant des informations sensibles ou confidentielles qui ne sont pas explicitement demandées par l’utilisateur final. Ces données excédentaires peuvent être interceptées et exploitées.

• Lack of Resource and Rate Limiting

L’absence de contrôles stricts sur le nombre de requêtes qu’un client peut effectuer à une API dans un laps de temps donné rend les API extrêmement vulnérables aux attaques par déni de service (DoS) et déni de service distribué (DDoS). En 2023, pas moins de 52 % des erreurs API traitées par Cloudflare étaient des codes 429 (trop de requêtes).

• Injection Flaws

Les attaquants peuvent insérer du code malveillant (comme des injections SQL, NoSQL, ou de commande) dans les requêtes API pour obtenir un accès non autorisé aux bases de données ou aux systèmes sous-jacents, ou pour manipuler des données.

• Mass Assignment

Les API qui ne valident pas correctement les données d’entrée peuvent permettre à un attaquant de modifier plusieurs paramètres dans une seule requête API, potentiellement pour obtenir un accès non autorisé ou altérer des informations critiques.

• Security Misconfiguration

La mauvaise gestion des API exposées, notamment la non-retrait des versions anciennes, obsolètes ou de test, ouvre des brèches de sécurité exploitables par des attaquants avertis.

• Improper Asset Management

La mauvaise gestion des API exposées, notamment la non-retrait des versions anciennes, obsolètes ou de test, ouvre des brèches de sécurité exploitables par des attaquants avertis.

• Inadequate Logging and Monitoring

Un manque de surveillance adéquate et de journalisation détaillée des activités API rend extrêmement difficile la détection rapide et la réponse efficace aux incidents de sécurité, permettant aux attaquants de rester indétectés plus longtemps.

• Server-Side Request Forgery (SSRF)

Cette vulnérabilité permet à l’API d’être manipulée pour cibler d’autres systèmes internes ou externes en utilisant des requêtes soigneusement élaborées, contournant ainsi les contrôles de sécurité.

• Attaques de tiers

Un partenaire de confiance dont la clé API légitime a été compromise peut être utilisé comme point d’entrée pour accéder à l’API cible de manière détournée et non autorisée.

Bonnes pratiques pour sécuriser les API

Pour établir une stratégie de sécurité API réellement robuste, il est impératif d’adopter une approche méthodique et multicouche. Cette approche doit intégrer des mesures techniques rigoureuses et des processus organisationnels solides tout au long du cycle de vie complet de l’API, de sa conception à sa mise hors service.

1. Authentification et autorisation robustes

La première et la plus fondamentale ligne de défense est l’authentification. Il est absolument impératif d’utiliser des mécanismes d’authentification forts et de les standardiser à travers toutes vos API.

- Clés API : simples à implémenter, mais avec des limites importantes. Elles ne comportent généralement pas d’information temporelle et peuvent être compromises si interceptées. Évitez de vous fier uniquement aux clés API ; si elles sont utilisées, associez-les à d’autres mécanismes et ne les exposez pas dans les URL, les logs ou les messages d’erreur. Une startup française a exposé ses clés API sur GitHub, donnant accès à des données clients sensibles.

- Tokens JWT (JSON Web Tokens) : ils gagnent en popularité car ils incluent des informations sur l’utilisateur et ses permissions avec une date d’expiration. BlaBlaCar, par exemple, utilise massivement les tokens JWT pour sécuriser ses API mobiles, forçant la réauthentification régulière. Les JWT doivent être utilisés en interne ; pour les clients externes, préférez les tokens opaques.

- OAuth 2.0 : ce protocole est la référence pour la gestion de la délégation d’autorisation, permettant à une application d’agir au nom de l’utilisateur sur un autre service sans jamais révéler les informations d’identification de l’utilisateur (comme son mot de passe). Des plateformes comme Okta offrent une gestion centralisée des politiques d’accès API via OAuth 2.0, simplifiant l’implémentation et la gestion des autorisations complexes.

- MFA (Multi-Factor Authentication) : imposez la MFA pour les logins, paiements et réinitialisations de mot de passe afin d’ajouter une couche de sécurité supplémentaire contre les attaques automatisées.

- Contrôle d’accès fin et granulaire (Scopes & Claims) : utilisez les « scopes » OAuth pour le contrôle d’accès global (par exemple, déterminer si un utilisateur est autorisé à interroger une ressource). De plus, implémentez un contrôle d’accès granulaire au niveau de l’API en utilisant les « claims » des tokens pour vérifier si l’appelant dispose des droits spécifiques sur des données ou des actions précises. Comme mentionné, l’OWASP Top 10 API Security liste le BOLA comme la principale vulnérabilité, et un contrôle d’accès granulaire est la meilleure défense.

- Rotation des clés : tout comme on change régulièrement les serrures pour renforcer la sécurité physique, les clés API doivent être renouvelées périodiquement, idéalement via un processus automatisé. Chez Criteo, la rotation automatique des clés API tous les 90 jours a réduit de 80% les incidents liés aux clés compromises.

- Architecture Zero Trust : le principe du Zero Trust est fondamental : ne faites confiance implicitement à aucune entité, qu’elle soit interne ou externe. Chaque demande d’API doit être systématiquement authentifiée, autorisée et vérifiée en continu, même si elle provient de l’intérieur de votre réseau.

2. Chiffrement et protection des données en transit

- HTTPS (TLS/SSL) : c’est le standard minimum absolu pour protéger la confidentialité et l’intégrité des données en transit. Toutes les communications API, y compris celles qui sont internes à votre infrastructure, devraient impérativement utiliser HTTPS pour prévenir les écoutes clandestines et les altérations. Utilisez les dernières versions de TLS.

- Chiffrement applicatif : pour les données particulièrement sensibles, un chiffrement additionnel au niveau applicatif est nécessaire. La Société Générale utilise un double chiffrement pour ses API bancaires, même si le canal HTTPS est déjà déchiffré.

- Gestion des certificats : l’automatisation du renouvellement des certificats TLS est essentielle pour éviter les interruptions de service dues à l’expiration. OVHcloud gère plus de 100 000 certificats TLS pour ses clients grâce à un système de renouvellement automatique, réduisant les incidents de 99 %.

3. Validation et sanitation des entrées

- Principe de méfiance par défaut : chaque donnée envoyée à une API doit être considérée comme potentiellement dangereuse jusqu’à preuve du contraire.

- Validation du format : vérifiez que les données reçues correspondent au format attendu (par exemple, un champ numérique doit être un nombre, une adresse email doit respecter une structure valide). Toute donnée non conforme doit être rejetée.

- Sanitation (nettoyage) : nettoyez méticuleusement les données reçues pour neutraliser tout élément potentiellement dangereux, même si elles semblent valides à première vue. Cela inclut le filtrage des caractères spéciaux et des balises HTML/JavaScript.

- Prévention des attaques par injection : utilisez des requêtes préparées (pour les bases de données) et validez rigoureusement toutes les entrées pour contrer efficacement les injections SQL, XSS (Cross-Site Scripting) et autres types d’injections.

4. Limitation du taux de requêtes (Rate Limiting) et protection DDoS

- Le Rate Limiting impose des limites strictes sur le nombre de requêtes qu’un client individuel peut effectuer dans un laps de temps donné. Leboncoin, par exemple, applique différents niveaux de limitation : 100 requêtes/heure pour les utilisateurs anonymes, 1000/heure pour les utilisateurs authentifiés, et 10 000/heure pour les partenaires professionnels, adaptant ainsi la politique aux besoins.

- La protection DDoS exige des mesures plus sophistiquées pour absorber ou bloquer des volumes massifs de requêtes malveillantes qui tentent de submerger l’API et la rendre indisponible. OVHcloud a démontré sa résilience en résistant à une attaque DDoS de 840 Gbps en 2023 grâce à une architecture distribuée et des systèmes de filtrage automatique. Cloudflare, un leader en la matière, bloque en moyenne 182 milliards de requêtes malveillantes par jour.

- Utilisation des WAF (Web Application Firewall) : un WAF se déploie en amont de l’API pour analyser et bloquer les requêtes et réponses qui enfreignent des règles de sécurité prédéfinies ou ciblent des vulnérabilités connues, agissant comme un bouclier protecteur.

5. Monitoring, logging et détection d’intrusion

- Journalisation exhaustive : capturez toutes les informations essentielles de chaque requête API (qui a fait la requête, quand, la réponse reçue, la durée de la requête). Ces journaux sont cruciaux pour détecter rapidement les activités suspectes. Cependant, il est vital d’éviter de journaliser des informations sensibles ou confidentielles.

- Analyse comportementale : établissez des baselines de comportement normal de vos API et de vos utilisateurs pour pouvoir identifier les anomalies et les déviations significatives. L’intelligence artificielle peut grandement aider à détecter des patterns complexes qui échapperaient à une surveillance traditionnelle.

- Alertes en temps réel : configurez des systèmes d’alerte pour notifier immédiatement le personnel de sécurité approprié lorsque des incidents potentiels sont détectés, y compris pour les attaques dites « low and slow » qui sont conçues pour être furtives.

6. Gestion du cycle de vie des API et gouvernance

- Passerelles API (API Gateways) : ces passerelles centralisent la gestion du trafic et appliquent des politiques de sécurité à toutes les requêtes. Vous pouvez donc implémenter et gérer des fonctionnalités de sécurité cruciales telles que le rate limiting, le blocage des requêtes, la journalisation, l’authentification et l’autorisation pour toutes les requêtes API entrantes. Imperva Cloud WAF, Cloudflare API Gateway et WAF Gateway sont des exemples de solutions complètes.

- Inventaire et découverte d’API : maintenez un inventaire à jour et complet de toutes les API exposées, y compris les Shadow APIs. Des outils spécialisés comme AppTrana, Cloudflare API Gateway, Graylog API Security et Cequence offrent des fonctionnalités de découverte automatique d’API pour vous aider dans cette tâche.

- Audits et tests d’intrusion continus : intégrez les tests de sécurité tout au long du cycle de développement (approche DevSecOps). Les tests automatisés, la fuzzing, les scanners de vulnérabilités et les audits manuels (tests d’intrusion) sont essentiels pour identifier les failles avant qu’elles ne soient exploitées. Des solutions comme Probely et APIsec s’intègrent aux pipelines CI/CD pour automatiser les tests de sécurité.

- Séparation des services : séparez logiquement et physiquement les services API internes de ceux orientés vers l’extérieur. Cette segmentation permet d’empêcher les attaques externes de se propager et d’affecter directement les processus métiers internes critiques.

- Stratégie adaptative : n’implémentez pas toutes les techniques de mitigation simultanément et de manière statique. Adoptez une approche adaptative en ajustant dynamiquement les limites de taux, les contrôles d’accès et les mécanismes de détection de bots en fonction des modèles de trafic en temps réel et des niveaux de risque observés.

Défense en profondeur : sécurité opérationnelle

Une fois déployée, une API nécessite une protection continue. Une stratégie de défense en couches, combinant des outils complémentaires, est la plus efficace pour bloquer les menaces en temps réel.

Couches de protection

Filtre les attaques connues (SQLi, XSS) et les requêtes malveillantes basées sur des signatures.

Gère l’authentification, l’autorisation, la limitation de débit et le routage.

Vos services API

Le rôle de l’IA pour sécuriser les API

L’intelligence artificielle est une arme à double tranchant en matière de sécurité API. D’une part, elle est exploitée par les attaquants pour alimenter des attaques de bots toujours plus sophistiquées et difficiles à détecter. Les bots polymorphes, par exemple, peuvent constamment modifier leur apparence et leur comportement pour échapper aux défenses traditionnelles.

D’autre part, l’IA est un allié précieux et puissant pour la défense. Les systèmes de surveillance alimentés par l’IA sont capables de traiter des volumes massifs de trafic API en temps réel et de détecter les menaces avec une précision bien supérieure à celle des méthodes manuelles ou basées sur des règles fixes.

L’IA peut affiner considérablement la détection des bots en s’adaptant continuellement aux nouvelles menaces, offrant une analyse comportementale avancée qui permet de différencier efficacement les interactions humaines légitimes des activités de bots malveillants.

Pour aller plus loin, lisez notre livre blanc :

Quels outils pour sécuriser les API ?

Le marché offre une multitude d’outils pour renforcer la sécurité des API :

- Plateformes de sécurité API complètes : des solutions comme Imperva Application Security, Cloudflare API Shield, AppTrana, Cequence et 42Crunch proposent des suites de fonctionnalités intégrées. Elles offrent souvent la découverte automatique d’API, une protection complète contre les vulnérabilités du top 10 OWASP API, une protection avancée contre les bots et les attaques DDoS, ainsi que la détection des fuites de données.

- Outils de test et de surveillance : des outils comme Postman, Apache JMeter, Assertible, Insomnia, Karate, Katalon Studio, Sauce Labs Platform for Test, SoapUI/ReadyAPI et Swagger sont essentiels pour concevoir, développer, tester et surveiller non seulement la performance mais aussi la sécurité des API tout au long de leur cycle de vie.

- Solutions d’authentification et d’autorisation : des fournisseurs comme Okta et Curity sont spécialisés dans la gestion centralisée de l’authentification et de l’autorisation, notamment pour les serveurs OAuth, garantissant une gestion sécurisée des identités et des accès aux API.

Sécuriser les API, un impératif stratégique

La sécurisation des API n’est pas seulement une option technique, c’est un impératif stratégique pour la pérennité de votre organisation.

Face à l’augmentation exponentielle du nombre d’API déployées et à la sophistication croissante des attaques de bots, une approche proactive, multicouche et continuellement adaptative est indispensable.

En investissant dans les bonnes pratiques de sécurité, en adoptant les outils adéquats et en promouvant activement une culture de sécurité intégrée dès les premières étapes du développement (DevSecOps), vous construisez les fondations d’un écosystème digital durable, résilient et digne de confiance.

Ce faisant, vous transformez le défi de la sécurité API d’une simple contrainte en un véritable avantage concurrentiel, protégeant vos actifs les plus précieux et assurant la confiance de vos utilisateurs et partenaires.