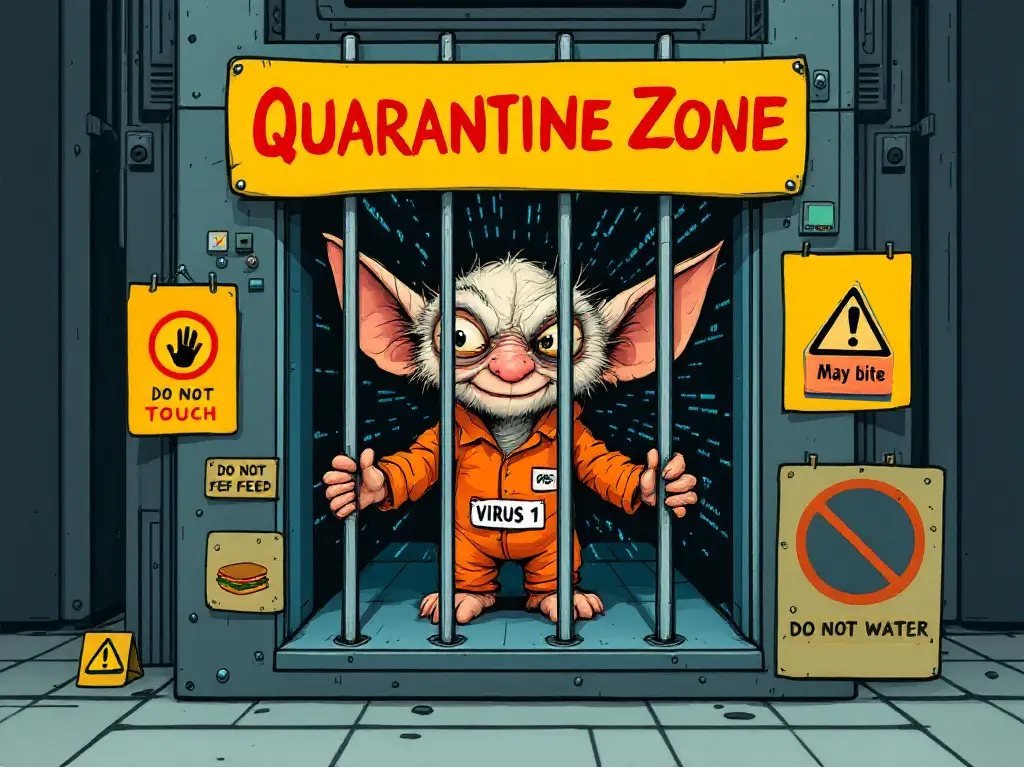

Une quarantaine est une mesure de sécurité qui consiste à isoler un élément suspect (fichier ou matériel infecté, e-mail de phishing, programme ou système potentiellement malveillant, etc.) dans une zone isolée et sécurisée du système afin de l’empêcher de causer des dommages au reste du système ou réseau.

Cette zone isolée est conçue pour empêcher l’élément mis en quarantaine de s’exécuter, de se propager, ou d’interagir avec le reste du système ou du réseau. C’est une mesure de sécurité préventive et réactive.

©Alexandre SALQUE/ORSYS

🎯 Objectif de la quarantaine

- Contenir la menace : l’objectif principal est d’empêcher un logiciel malveillant ou un fichier infecté de causer des dommages supplémentaires. En isolant la menace, on limite sa capacité à se propager à d’autres fichiers, systèmes ou utilisateurs.

- Analyser la menace : la quarantaine permet de conserver l’élément suspect en toute sécurité afin qu’il puisse être analysé plus en détail. Les experts en sécurité peuvent examiner le fichier mis en quarantaine pour déterminer s’il s’agit réellement d’une menace, quel type de menace, et comment la neutraliser complètement.

- Neutraliser la menace : si un élément est confirmé comme étant malveillant, il peut être supprimé ou neutralisé en toute sécurité, sans risque d’infecter d’autres parties du système.

- Réduire les faux positifs : parfois, un logiciel de sécurité peut identifier à tort un fichier légitime comme étant malveillant (ce qu’on appelle un « faux positif »). La quarantaine permet de mettre en attente les fichiers suspects sans les supprimer immédiatement. Si après analyse, il s’avère que le fichier est sûr, il peut être restauré à son emplacement d’origine. Si c’est une menace réelle, il peut être supprimé en toute sécurité.

- Prévenir les infections futures : en comprenant comment une menace a été détectée et mise en quarantaine, les équipes de sécurité peuvent renforcer leurs défenses et mettre en place des mesures pour prévenir des attaques similaires à l’avenir.

👉 Types de quarantaine

- Quarantaine de fichiers : isolement de fichiers suspects (ex. : pièces jointes, téléchargements)

- Quarantaine de processus : certains systèmes de détection d’intrusion (IDS) ou de prévention d’intrusion (IPS) peuvent mettre en quarantaine des processus qui semblent se comporter de manière anormale ou malveillante

- Quarantaine d’e-mails : blocage de courriels douteux ou contenant des liens/phishing.

- Quarantaine réseau : isolement d’un segment réseau infecté (ex. : pour limiter un ransomware).

- Quarantaine d’appareils : blocage d’un appareil compromis jusqu’à sa désinfection.

Fonctionnement

Fonctionnement

Lorsqu’un élément est mis en quarantaine, plusieurs actions peuvent être effectuées par le système de sécurité :

- Déplacement du fichier : le fichier est souvent déplacé vers un répertoire spécialement désigné pour la quarantaine. Ce répertoire est généralement protégé et inaccessible aux processus normaux du système.

- Chiffrement : dans certains cas, le fichier mis en quarantaine peut être chiffré pour s’assurer qu’il ne peut pas être exécuté accidentellement.

- Modification des permissions : les permissions du fichier peuvent être modifiées pour empêcher son exécution.

- Suppression de l’accès réseau : si c’est un matériel ou un système entier qui est mis en quarantaine, il peut être déconnecté du réseau pour empêcher toute communication avec d’autres appareils.

📊 Statistiques et chiffres

- 95 % des entreprises utilisent des mécanismes de quarantaine pour contrer les malwares (Ponemon Institute, 2023).

- En moyenne, 500 fichiers par mois sont mis en quarantaine dans une entreprise de taille moyenne (Verizon DBIR, 2023).

- Les systèmes de quarantaine réduisent de 60 % le temps de réponse aux incidents (Gartner, 2022).

- Une attaque par malware évitée grâce à la quarantaine économise jusqu’à 2,6 millions de dollars en coûts potentiels (IBM Cost of a Data Breach, 2023).